Jesus of Nazareth,the son of God raised by a Jewish carpenter. Based on the gospel of Luke in the New Testament,here is the life of Jesus from the miraculous virgin birth to the calling of his disciples, public miracles and ministry, ending with his death by crucifixion at the hands of the Roman empire and resurrection on the third day

Category: BERND PULCH

The Christmas Blessing – Full Movie

With Neil Patrick Harris, Rebecca Gayheart, Angus T. Jones, Hugh Thompson

Max Lucado Story – Christmas Child (2003) – Full Movie

A life-sized nativity leads a man to learn about his past and lost family.

http://en.wikipedia.org/wiki/Christmas_Child

A Christmas Carol (1984 Full Film)

This Christmas Movie – Full Film

A Bride For Christmas – Full Movie

On The 2nd Day Of Christmas – Full Movie

Mickey’s Once Upon A Christmas : The Full Movie

Miley Cyrus Gets a BIG BOOTY HO for Her B’Day!

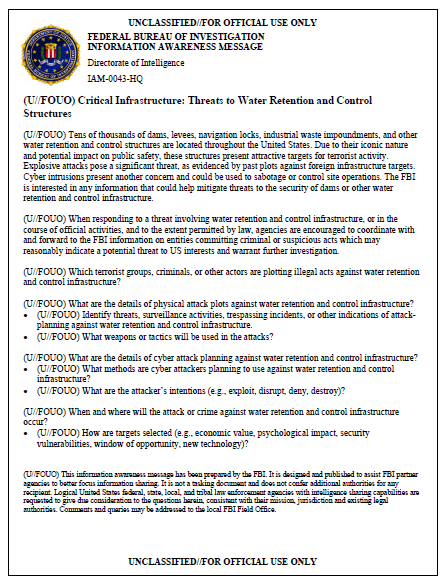

TOP-SECRET – FBI Pre-Deployment Checklist for Cyber Investigations

The following document was obtained from the website of the Oklahoma Bankers Association. The material is part of a collection of several documents provided to banks and financial institutions in the area by the local FBI Cyber Division office.

FBI Pre-deployment Checklist for Cyber Investigations

- 4 pages

- Law Enforcement Sensitive

- October 2012

INVESTIGATIVE TOOLS

The following investigative tools are available during incident response:

Investigative Interviews (subject, victim, witness)

The FBI can conduct interviews to gather information and evidence for an investigation.

Evidence Collection (technical and physical)

The FBI has the ability to collect evidence. This includes the ability to obtain forensic images of computer systems. The FBI utilizes its Computer Analysis Response Team (CART) program for collecting digital evidence.

Electronic Surveillance (consent, court-ordered, etc.)

The FBI has the ability, with proper legal authority, to conduct electronic surveillance.

Investigative Analysis

Cyber FBI agents and analysts are trained to conduct technical analysis in the field. This includes e-mail header analysis, network traffic analysis, and intrusion analysis. The FBI has specific units at FBI Headquarters to assist with highly technical or specialized analytical requests.

Malware analysis

The FBI developed a system called the Binary Analysis, Characterization, and Storage System (BACSS) which is used to triage malware identified in FBI investigations. Through this system, the FBI has the ability to cross-correlate malware events. If malware requires further, in-depth analysis, the FBI has specific units at FBI Headquarters to assist with this specialized analytical request.

Cyber Action Team (CAT) Deployment

The mission of the CAT is to deploy globally at the direction of Cyber Executive Management, in order to bring in-depth cyber expertise, specialized investigative skills, and direct connectivity to those cyber initiatives, investigations, and emergencies deemed critical and significant. These incidents are aligned with the FBI’s national priorities, and are defined primarily as intrusions into government, military, and commercial systems that have a direct and adverse effect on the national information infrastructure.

Legal Attaché Support

The FBI has Legal Attachés or LEGATS throughout the world to support the FBI’s mission. These LEGATS foster strategic partnerships to local law enforcement, intelligence, and security services agencies to facilitate information exchange and exploring joint operational opportunities.

National Cyber Investigative Joint Task Force (NCIJTF)

The NCIJTF is the national focal point for the U.S. government for the coordination, integration, and sharing of information related to all domestic cyber threat investigations. The NCIJTF is an alliance of peer agencies with complementary missions to protect national cyber interests as well as the political, economic, and overall vitality of our nation. Assignees from participating agencies have access to a unique, comprehensive view of the nation’s cyber situation while working together in a collaborative environment in which they maintain the authorities and operational/investigative responsibilities of their represented agencies.

Access to Legal Process

The FBI has access to legal process which can authorize subpoenas, search warrants, indictments, arrests, etc. In addition to legal process, the FBI can work through consent to obtain information or evidence in support of the investigation.

Review Current Field Office Collections and Investigations

The FBI has 56 field offices working cyber investigations. The combined information from all field office investigations offers an in-depth view of a threat not readily available through other databases.

PRE-DEPLOYMENT CHECKLIST

Prior to the FBI responding to a cyber incident, the items in the following checklist would greatly enhance the FBI’s ability to effectively further the investigation.

Network Inventory

Victims should provide as much information as possible regarding the inventory of computer systems and network components (i.e., workstations, servers, routers, switches, etc).

Software Inventory

Victims should provide as much information as possible regarding the inventory of software applications used in the organization (i.e., operating systems, application versions, proprietary applications).

Up-To-Date Network Topology Maps

Network topology maps should provide a current, functional understanding of the organization’s network.

Network- and Host-Based Incident Logs

These logs include, but are not limited to, web, proxy, IDS, VPN, DNS, database, remote access, and firewall logs.

Forensic Images of Compromised Hosts

If possible and your organization has the capability, obtain forensic images of identified compromised hosts. It is also recommended your organization maintains a log of activity for reference.

List of External and Internal IP Addresses

This list should include DNS, web server, proxies and workstations.

Physical Access Logs

These logs typically include video logs from security cameras, entry/exit access logs, keycard logs, and two-factor authentication logs.

Legal Banner and Computer Use Agreement

These legal items are essential to assure the data can legally be passed to the FBI.

Domain Infrastructure, Group Policy Hierarchy, and Access Control Details

These items can typically be provided by network/system administrators.

TMZ – Video – Candice Swanepoel’s Personal A** Washer!

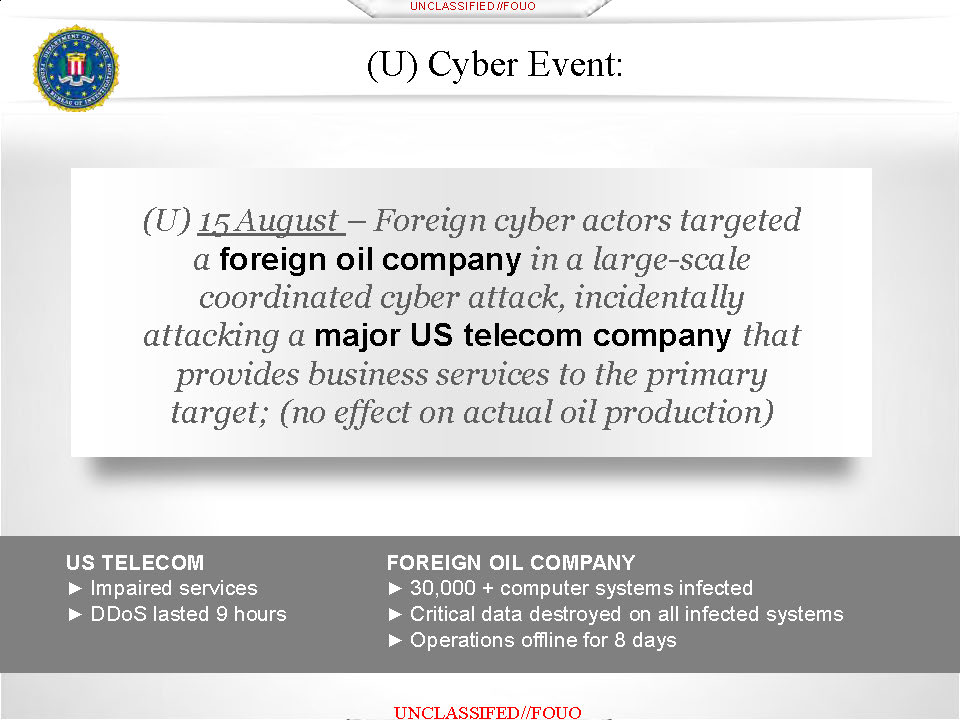

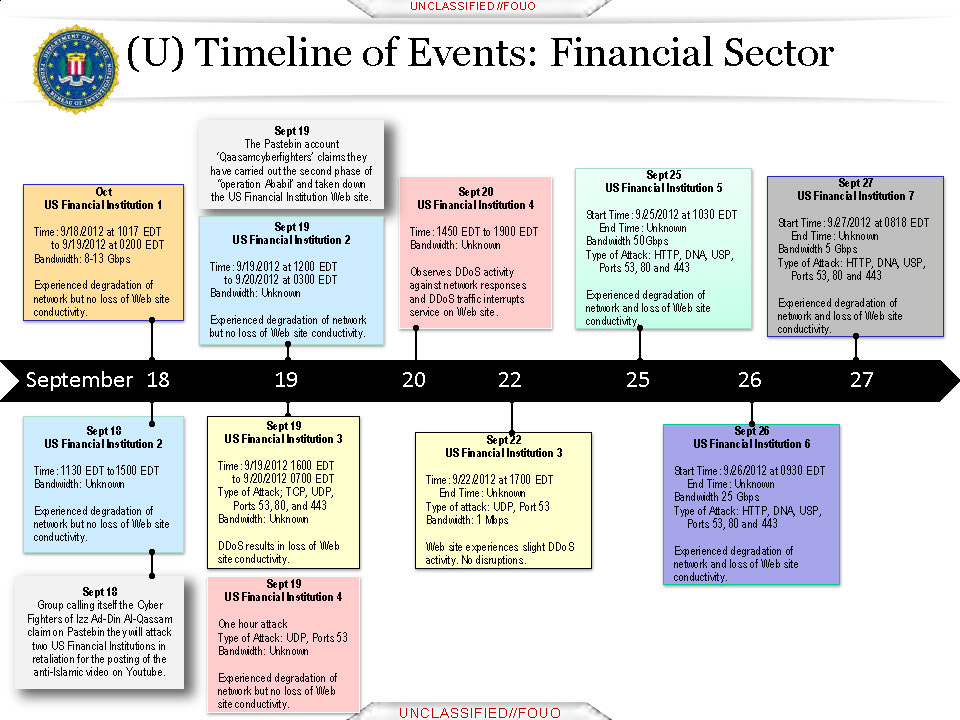

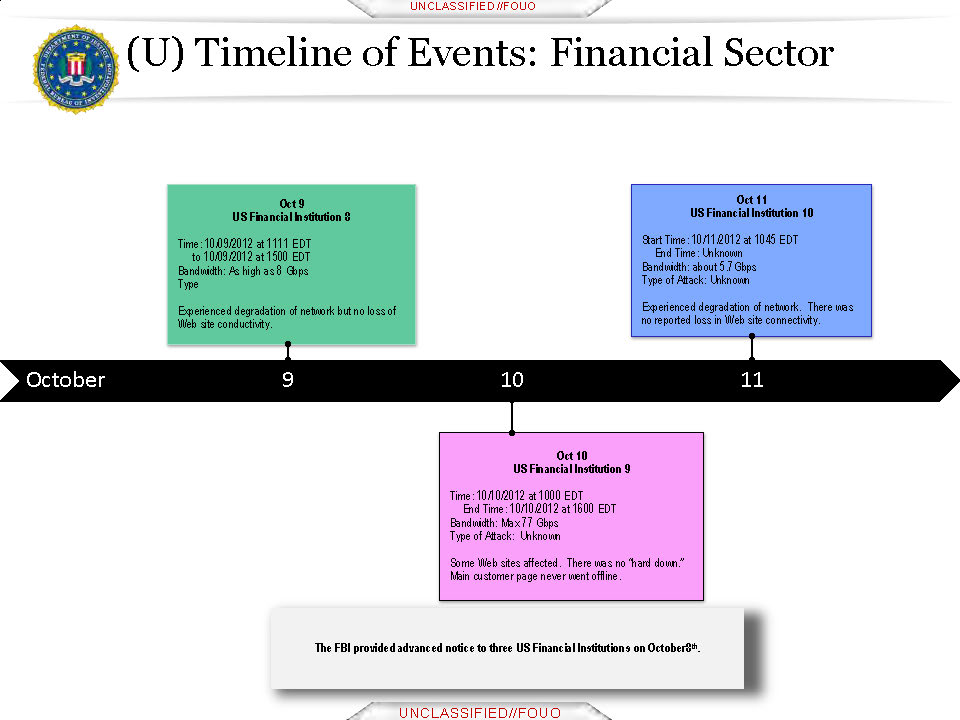

TOP-SECRET- FBI Financial Sector Cyber Security Presentation

The following presentation on recent cyber attacks on the U.S. financial industry was obtained from the website of the Oklahoma Bankers Association. The presentation is part of a collection of several documents provided to banks and financial institutions in the area by the local FBI Cyber Division office.

FBI Financial Sector Cyber Security Presentation

- 11 pages

- For Official Use Only

- November 2012

Monty Python’s Flying Circus – Sex And Violence – Full Movie

Monty Python and the Holy Grail – Full Movie

Scrooge – Full Movie

Starring Seymour Hicks as the title character, Scrooge is a faithful adaptation of the classic Charles Dickens’ novel A Christmas Carol about a heartless miser who discovers the true meaning of Christmas when three ghosts visit him on Christmas Eve. Hicks co-wrote the screenplay to this film, which is a thoroughly entertaining and effective retelling of a familiar story

Sports Illustrated Swimsuit: Melissa Baker

SECRET-DHS Social Media Monitoring and Situational Awareness Initiative Privacy Compliance Review

The following privacy review of the DHS National Operations Center Publicly Available Social Media Monitoring and Situational Awareness Initiative was released November 8, 2012. This website has been listed in three of the four publicly available privacy impact assessments for the program as an example of a website monitored by DHS.

Privacy Compliance Review of the NOC Publicly Available Social Media Monitoring and Situational Awareness Initiative

- 25 pages

- November 8, 2012

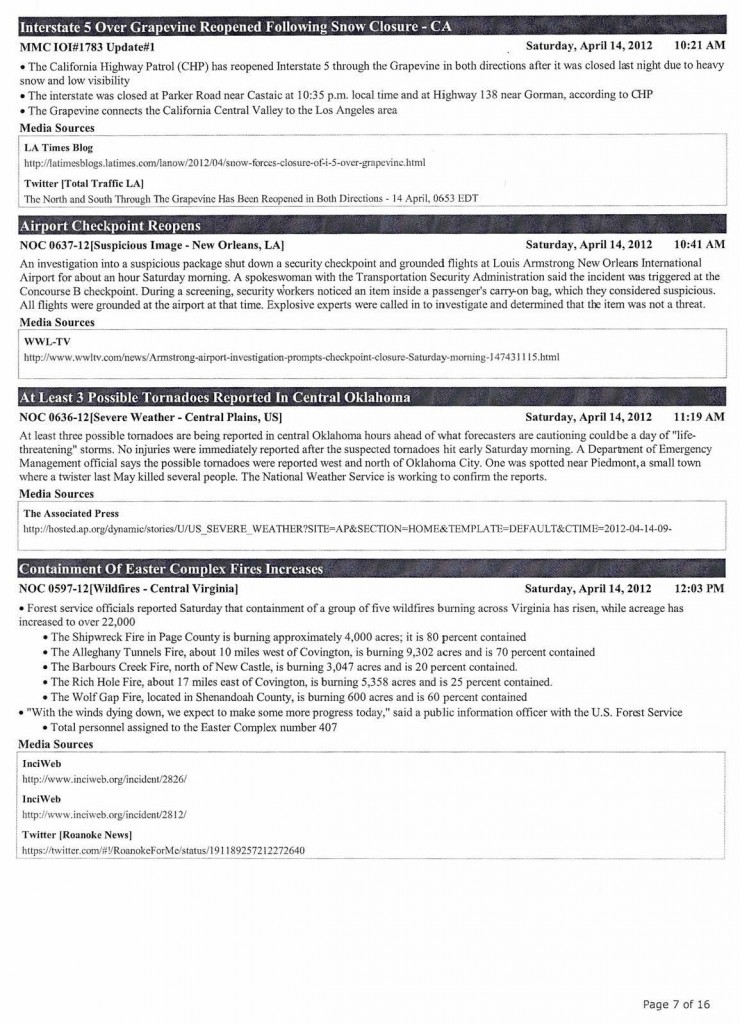

The Office of Operations Coordination and Planning (OPS), National Operations Center (NOC), has statutory responsibility to (1) provide situational awareness and establish a common operating picture for the federal government, and for state, local, and tribal governments as appropriate, in the event of a natural disaster, act of terrorism, or other man-made disaster, and (2) ensure that critical terrorism and disaster-related information reaches government decisionmakers. Traditional media sources and, more recently, social media sources such as Twitter, Facebook, and a vast number of blogs provide public reports on breaking events with a potential nexus to homeland security. By examining open source traditional and social media information, comparing it with many other sources of information, and including it where appropriate into reports, the NOC can provide a more comprehensive picture of breaking or evolving events.

In January 2010, to help fulfill its statutory responsibility to provide situational awareness and to access the potential value of public information within the social media realm, the NOC launched the first of three Media Monitoring Capability (MMC) pilots using social media monitoring related to specific incidents and international events. The NOC pilots occurred during the 2010 Haiti earthquake response, the 2010 Winter Olympics in Vancouver, British Columbia, and the response to the 2010 Deepwater Horizon BP oil spill. Prior to implementation of each social media pilot, the DHS Privacy Office and OPS developed detailed standards and procedures for reviewing information on social media web sites. A series of pilotspecific Privacy Impact Assessments (PIA) document these standards and procedures. In June 2010, the Department released its Publicly Available Social Media Monitoring and Situational Awareness Initiative PIA, which incorporated these protections. OPS/NOC and PRIV subsequently updated the PIA in January 2011, and published a Privacy Act System of Records Act Notice (SORN) on February 1, 2011, to allow for the collection and dissemination of personally identifiable information (PII) in a very limited number of situations in order to respond to the evolving operational needs of OPS/NOC.

As of January 2011, the NOC may include PII on seven categories of individuals in an Item of Interest (hereinafter MMC Reports or Reports) when doing so lends credibility to the report or facilitates coordination with interagency or international partners. The seven categories as identified in the SORN are: “(1) U.S. and foreign individuals in extremis, i.e., in situations involving potential life or death circumstances; (2) senior U.S. and foreign government officials who make public statements or provide public updates; (3) U.S. and foreign government spokespersons who make public statements or provide public updates; (4) U.S. and foreign private sector officials and spokespersons who make public statements or provide public updates; (5) names of anchors, newscasters, or on-scene reporters who are known or identified as reporters in their posts or articles, or who use traditional and/or social media in real time to provide their audience situational awareness and information; (6) current and former public officials who are victims of incidents or activities related to homeland security; and (7) terrorists, drug cartel leaders, or other persons known to have been involved in major crimes of homeland security interest, who are killed or found dead.”

As documented in the January 2011 PIA Update, the NOC does not: (1) actively seek PII; (2) post any information on social media sites; (3) actively seek to connect with individuals, whether internal or external to DHS; (4) accept invitations to connect from individual social media users whether internal or external to DHS; or (5) interact with individuals on social media sites.

Privacy Compliance Reviews (PCR) are a key aspect of the layered privacy protections built into this initiative to ensure protections described in the PIAs are followed. Since the June 2010 PIA publication, PCRs have been conducted bi-annually. The DHS Privacy Office conducted this fifth PCR to assess compliance with the January 2011 PIA Update and February 2011 SORN. To address this objective, the DHS Privacy Office developed a questionnaire, interviewed OPS/NOC officials and analysts on issues raised by the NOC’s responses to the questionnaire, analyzed OPS/NOC guidance and standard operating procedures (SOP), and reviewed selected MMC Reports for compliance with the 2011 PIA Update.

…

TMZ Video – Kate Upton’s Sexy Antarctic Bikini Shoot!

Kate Upton stripped down to a tiny bikini for a Sports Illustrated photo shoot in the Antarctic… and the temperature hit 35 BELOW!!!

Important – WikiLeaks is Now Tax Deductible in U.S. and E.U.

Dear Friend of WikiLeaks This week sees the launch of the Freedom of the Press Foundation − a new initiative inspired by the fight against the two-year-long extra-judicial financial embargo imposed on WikiLeaks by U.S. financial giants including Visa, MasterCard, PayPal and the Bank of America. The Freedom of Press Foundation is tax deductible across America and takes credit cards, PayPal and google Checkout. The other week Wau Holland, who collect money for WikiLeaks in Germany, announced they are tax deductible across Europe and can take bank transfers. Make the most of your donation this Christmas and ensure it is tax deductible using one of these methods. Full press release on launch of Freedom of the Press Foundation: http://wikileaks.org/WikiLeaks-declares-war-on-banking.html Full Press release on Wau Holland tax deductibility: http://wikileaks.org/WikiLeaks-donations-now-tax.html All ways to donate: http://shop.wikileaks.org/donate https://wlfriends.org/ http://www.swedenversusassange.com/ http://www.bradleymanning.org/ http://freehammond.com/ http://freeanakata.se/index http://freeanons.org/

Jabberwocky (1977) – FULL FILM – Monty Phyton – Terry Gilliam

Storm of the Dead – Full Movie

http://viewster.com – watch MORE free movies on http://www.viewster.com When the Florida Panhandle is hit by a “Category 5” hurricane, the President of the United States has no choice but to reactivate the Florida Militia to restore order in the region. In their quest to restore stability to an unstable area, the Militia is ordered to ‘shoot looters’. When one of the looters tracked down and shot is the grandson of a Voodoo Queen, all hell breaks loose as she seeks revenge on the Militia.

Börse Online über “GoMoPa”-Betrüger und RA Jochen Resch

Curse of the Wolf – Full Movie

http://viewster.com – watch MORE free movies on http://www.viewster.com A young woman, Dakota has finally found a way to control her Lycanthrope metamorphosis and desires to live a normal life. All might be well if not for Dakota’s pack, who wants a different life for her to live in werewolf immortality and hunt with them forever! Dakota attempts to flee to the city and tries to hide from her pack and but they it aggressively seeks out Dakota in the city, where Dakota has enlisted the help of a shady nightclub owner and his hired assassins to help her combat her past. It becomes a battle where only the strongest will survive! Will Dakota break free from her past? Or will she succumb to the Curse of the Wolf!

Revealed – WikiLeaks declares war on banking blockade

|

Börse Online über die dubiosen vorbestraften “GoMoPa”- Chargen und deren Machenschaften

Sports Illustrated Swimsuit Video: Bar Refaeli

Unveiled – Moscow Protests 15 and 16 December 2012

Moscow Protests 15 and 16 December 2012

![[Image]](https://i0.wp.com/cryptome.org/2012-info/moscow-protests/pict8.jpg)

![[Image]](https://i0.wp.com/cryptome.org/2012-info/moscow-protests/pict17.jpg)

Flickr, Person Behind the Scenes, Sergey Kukota (More March of Freedom, 15 December 2012, by this photographer)

![[Image]](https://i0.wp.com/cryptome.org/2012-info/moscow-protests/pict5.jpg)

![[Image]](https://i0.wp.com/cryptome.org/2012-info/moscow-protests/pict15.jpg)

Flickr, Person Behind the Scenes, Sergey Kukota

![[Image]](https://i0.wp.com/cryptome.org/2012-info/moscow-protests/pict12.jpg)

![[Image]](https://i0.wp.com/cryptome.org/2012-info/moscow-protests/pict18.jpg)

![[Image]](https://i0.wp.com/cryptome.org/2012-info/moscow-protests/pict19.jpg)

![[Image]](https://i0.wp.com/cryptome.org/2012-info/moscow-protests/pict16.jpg)

Flickr, Person Behind the Scenes, Sergey Kukota

![[Image]](https://i0.wp.com/cryptome.org/2012-info/moscow-protests/pict6.jpg)

![[Image]](https://i0.wp.com/cryptome.org/2012-info/moscow-protests/pict13.jpg)

![[Image]](https://i0.wp.com/cryptome.org/2012-info/moscow-protests/pict9.jpg)

![[Image]](https://i0.wp.com/cryptome.org/2012-info/moscow-protests/pict10.jpg)

![[Image]](https://i0.wp.com/cryptome.org/2012-info/moscow-protests/pict7.jpg)

![[Image]](https://i0.wp.com/cryptome.org/2012-info/moscow-protests/pict14.jpg)

Flickr, Person Behind the Scenes, Sergey Kukota

TMZ – 2 Hot Celebrities BOXING in a Strip Club!

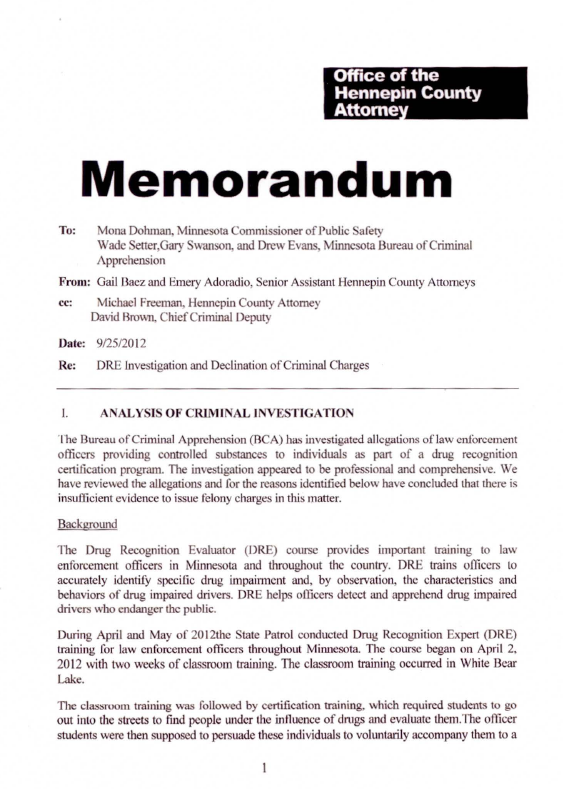

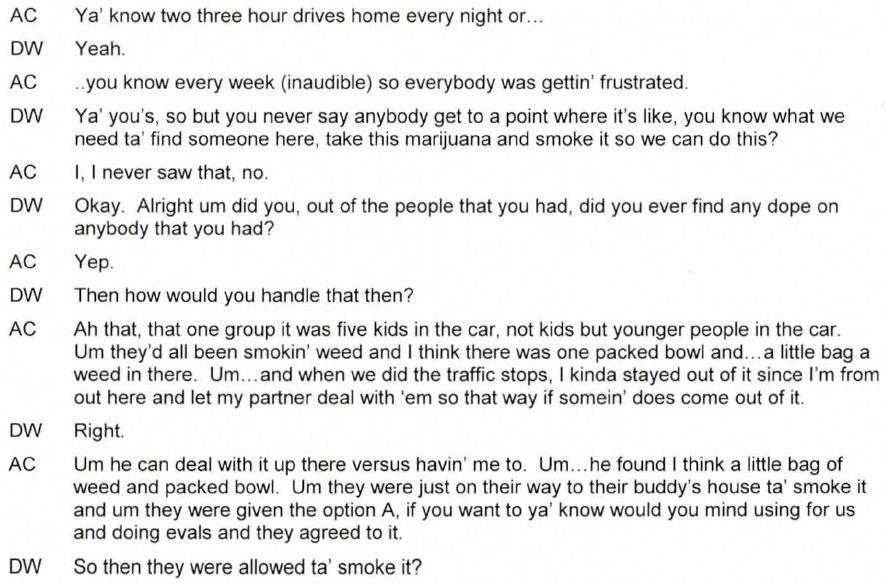

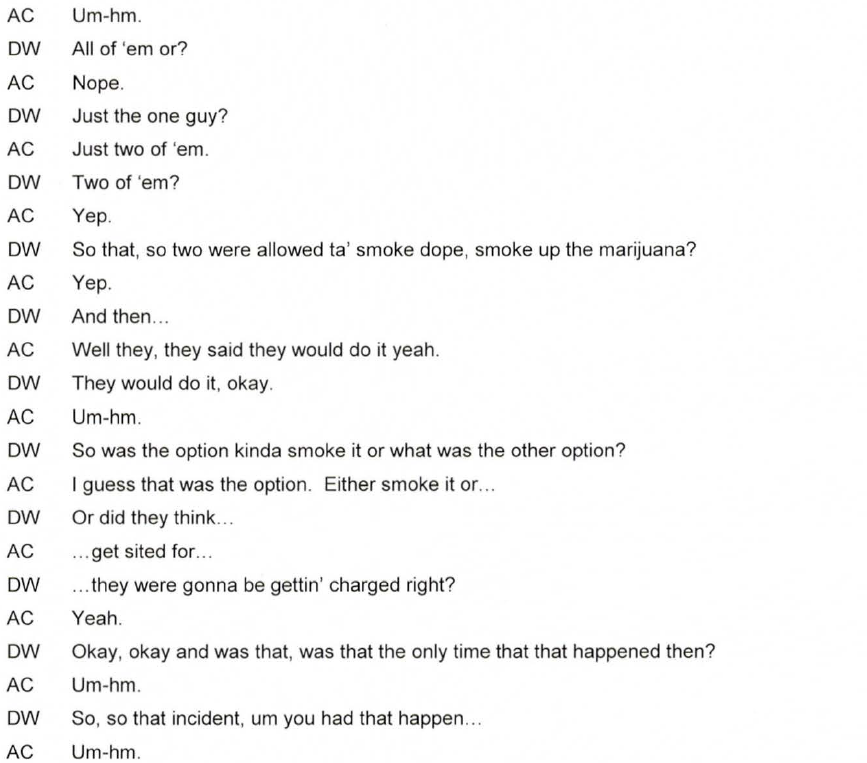

SECRET – Minnesota Police Investigation of Officers Providing Drugs to Occupy Protesters

The following document contains files related to the Minnesota Bureau of Criminal Apprehension’s investigation into allegations that law enforcement officers participating in Drug Recognition Evaluator (DRE) courses provided drugs to sober people they had picked up from Peavey Plaza in downtown Minneapolis where protesters connected with Occupy Minnesota had been located since April 2012. The officers then used the intoxicated subjects for their training course, sometimes providing them with rewards like food or cigarettes, and then returned them to the Plaza. Though the investigation confirms many aspects of the story and a Sheriff’s Deputy admitted to the DRE course instructor that he had witnessed his partner in the course providing marijuana to subjects, the Minnesota Bureau of Criminal Apprehension found that there was insufficient evidence to sustain charges and obtain convictions against any of the officers involved. This was partly due to the fact that 29 former officers and employees associated with the program refused to testify, blocking the investigation. For more information on the file, see Dan Feidt’s article on the documents and watch the video report he helped produced in May 2012 which played a significant role in raising public awareness of the issue and spurring the investigation.

Minnesota Bureau of Criminal

Apprehension Drug Recognition Evaluator Investigation

- 513 pages

- September 2012

- 74.43 MB

The Bureau of Criminal Apprehension (BCA) has investigated allegations of law enforcement officers providing controlled substances to individuals as part of a drug recognition certification program. The investigation appeared to be professional and comprehensive. We have reviewed the allegations and for the reasons identified below have concluded that there is insufficient evidence to issue felony charges in this matter.

Background

The Drug Recognition Evaluator (DRE) course provides important training to law enforcement officers in Minnesota and throughout the country. DRE train officers to accurately identify specific drug impairment and, by observation, the characteristics and behaviors of drug impaired drivers. DRE helps officers detect and apprehend drug impaired drivers who endanger the public.

During April and May of 2012 the State Patrol conducted Drug Recognition Expert (DRE) training for law enforcement officers throughout Minnesota. The course began on April 2, 2012 with two weeks of classroom training. The classroom training occurred in White Bear Lake.

The classroom training was followed by certification training, which required students to go out into the streets to find people under the influence of drugs and evaluate them. The officer students were then supposed to persuade these individuals to voluntarily accompany them to a Richfield training facility where they would provide a urine sample. This sample would then be tested to determine whether the participant was impaired as the officer had believed, and if so, what drug had been ingested. To encourage cooperation, officers never recorded participants true names.

…

Source of Allegations

On May2, 2012 allegations were made in the local media that DRE officers were not just seeking already “high” people to participate in testing. Allegations were that officers were providing controlled substances to sober people so that they could become “high” and then participate in testing. One individual, Forest Oliver, claimed that he had participated three times in the DRE testing and DRE officers had given him marijuana on each occasion. Some of these allegations had appeared in previous days on YouTube.

In response to these allegations, instructors asked their class whether they had engaged in such conduct or had heard of any classmates doing so. They emphasized that DRE students should not provide potential test participants with controlled substances.

No DRE officer admitted in class to knowledge of such conduct. However, after class that day on May 3, 2102, Chisago Deputy Sheriff Andrew Mahowald told head instructor State Patrol Sgt. Ricardo (Rick) Munoz that he had witnessed his DRE partner, Hutchinson Officer Karl Willers, provide marijuana to test subjects. Mahowald coming forward with this information ultimately led to Hutchinson Police Chief Hatten requesting a BCA investigation of allegations regarding Hutchinson officers.

…

Death Hospital – SOVIA – Full Movie

http://viewster.com – watch MORE free movies on http://www.viewster.com Germany (2008) A dead woman revenges herself in an unusual manner. People seem to have no choice and are getting killed one by one. The horror begins, the police has no clue and a love story turns into tragedy. GERMAN version with English subtitles! Do you like this movie? Then why don’t you flatter it? https://flattr.com/thing/95899/Death-Hospital-Sovia

DER BEWEIS AUS DEM JAHR 2000: SO REGTE GRUNER und JAHR-TOCHTER, IPV, MICH AN, DEN TITEL “INVESTMENT” ZU LANCIEREN

DER BEWEIS AUS DEM JAHR 2000: SO REGTE GRUNER & JAHR-TOCHTER, IPV, MICH AN, DEN TITEL “INVESTMENT” AUCH IN DEUTSCHLAND ZU LANCIEREN. DESHALB HAT “PETER HLERS” MUTMASSLICH “GoMoPa” BEAUFTRAGT, MICH AUSZUSCHALTEN.

DANN HABE ICH ÜBER “GoMoPa” UND IHRE MUTMASSLICHEN PARTNER “PETER EHLERS” UND “GERD BENNEWIRTZ” RECHERCHIERT…

TMZ – Jessica Simpson — Something’s Fishy!

SECRET – DHS-FBI Bulletin: Cyanide Awareness

FIRE LINE INTELLIGENCE FOR FIRE, RESCUE, AND EMS

- 1 page

- For Official Use Only

- October 31, 2012

(U//FOUO) Terrorist groups, including al-Qa‘ida, and violent extremists have considered using or have possessed cyanide compounds. Cyanides probably appeal to terrorists because of their toxicity, availability, and ease of dissemination. Some of the cyanide tactics that have been considered by terrorists include mixing it with oils and lotions for use as a contact poison, contaminating food or water supplies, or by using it in an improvised chemical dispersal device.

— (U//FOUO) In June 2011, Indonesian police arrested eight men who possessed and planned to use cyanide to poison food at police station cafeterias in several Indonesian cities.

— (U//FOUO) In October 2010, al-Qa‘ida in the Arabian Peninsula published its second English-language edition of Inspire Magazine with an article encouraging its supporters in the United States to acquire simple poisons such as cyanide and use them in attacks.

(U) Awareness of cyanide’s physical properties and symptoms of cyanide exposure, combined with suspicious activity reporting, can help disrupt potential attack plots and protect first responders.

(U) Indications of the Presence of Cyanide:

(U//FOUO) Cyanide gases can be colorless and lighter than air (hydrogen cyanide) or a dense, choking gas that burns the victim’s eyes (cyanogen chloride).

(U//FOUO) Cyanide salt can be a white to pale yellow in color and could be in a powder, tablets, or briquettes form.

(U//FOUO) First responders may encounter cyanide products in facilities where commercial applications occur such as in the metal plating and jewelry industries.(U) Symptoms of Cyanide Exposure:

(U//FOUO) High Dose Gas Exposure: Inhalation usually causes loss of consciousness, followed by convulsions and respiratory and cardiac system failure within 5 to 15 minutes of exposure. Death occurs mainly from cardiac arrest.

(U//FOUO) Low-to-Moderate Dose Gas Exposure: Inhalation causes symptoms that mimic poisoning from other toxic compounds, including giddiness, hyperventilation, palpitations, dizziness, nausea, vomiting, headache, and eye irritation. Low-to-moderate exposure can be treated if done quickly. The chance of fatality is proportional to dose.

(U//FOUO) Skin Exposure: Cyanide is unlikely to pose a dermal hazard; exposed skin should be washed with water.

(U//FOUO) Ingestion: The results of an attempt to poison food or water supplies would depend on many factors, including the cyanide compound used and point of contamination.(U//FOUO) First Responder Information:

(U//FOUO) When any chemical release is suspected, first responders should follow department hazardous materials guidelines for isolating the area, denying entry, identifying the agent, and decontamination. If cyanide release is suspected, a hazardous material team should be mobilized.

(U//FOUO) First responders routinely encounter hydrogen cyanide as a by-product of combustion; follow established protocols for the treatment of any potential exposure to cyanide.

Last Chance – Full Movie

A hired assassin weighs his loyalty against his life after being dispatched to eliminate his latest target and falling for a beautiful woman with ties to the very man standing in the center of his crosshairs. Rob (Kristof Robinson) was always a professional, but this time the job has become personal. Realizing that the consequences of betraying his partner and disobeying his direct orders may result in death or worse, Rob attempts to remember what it meant to fight for something he truly believes in while carefully playing both sides and waiting for the perfect moment to play his hand.

A-Z- 2.000 STASI OFFIZIERE IM BESONDEREN EINSATZ OibE – “SCHLÄFERLISTE DER STASI IN WESTDEUTSCHLAND”- STASI-SLEEPER LIST A-Z

Become a Patron!

True Information is the most valuable resource and we ask you to give back.

This is the list of the STASI Agents waiting for their call to action in Western Europe from A-Z with their real names.

We have also published on this website new documents about Stratfor and their internal discussions about the STASI.

This is part of our cooperation with Wikileaks.

The Global Intelligence files were provided by Wikileaks.

This is part of our Investigative Partnership organised by WikiLeaks – the Data was obtained by WikiLeaks.

The STASI lists stem from the STASI itself. It is the so called “Fipro” list which was made to secure the pensions of the STASI Agents in Germany after the Reunification.

Below you find an explanation in German Language:

Die Liste wurde bereits früher hier publiziert:

http://stasiopfer.de/component/option,com_simpleboard/Itemid,/func,view/id,993815828/catid,4/

Vom “Stasiopfer”-Angebot führt ein Link zu einer Website in den USA (www.jya.com), die sich auch mit den Praktiken von Geheimdiensten beschäftigt. Dort findet sich die “Fipro-Liste”, das detaillierte “Finanzprojekt” der Stasi, angefertigt in den letzten Tagen der DDR, um die Rentenansprüche der rund 100 000 hauptamtlichen Mitarbeiter des MfS auch nach dem Zusammenbruch des Systems belegen zu können. Die “Fipro-Liste” ist seit langem bekannt und diente Anfang der neunziger Jahre etwa zur Identifizierung der so genannten OibE – Offiziere im besonderen Einsatz. Diese Liste „Offiziere im besonderen Einsatz“im Jahre 1991 erschien in der “taz. Die Echtheit kann beim BStU überprüft werden.

Siehe u.a. http://www.spiegel.de/spiegel/print/d-22539439.html

Auf Druck ehemaliger STASI-Leute und Ihrer Genossen wurde die Liste aus dem Verkehr gezogen.

Hier ist sie wieder:

Stasi Offiziere im besonderen Einsatz (abgekürzt OibE)

Stasi Schläfer Liste

Technische Hinweise:

Diese Daten stammen aus der OibE-Liste. Die Tabellen wurden von H.T. per OCR usw. in HTML gewandelt.

Die Datensätze sind – anders geordnet – auch Teilmenge der (‘HAMSTER’-Liste/MA_Stasi.txt). Dort sind die mit Adressen versehenen und meist gedoppelten Datensätze diejenigen der OibE.

OibE dürfen nicht mit Inoffiziellen Mitarbeitern (IM) verwechselt werden. Sie hatten im Gegensatz zu den IM [Ausnahme: HIM] ein Dienstverhältnis mit der Stasi und einen Kampfauftrag.

Die OibE sollten unter allen Umständen zum MfS stehen und mussten sich vor der “Abordnung” ins Zivilleben durch besondere ideologische Zuverlässigkeit auszeichnen. Deshalb fühlen sich viele dieser Überzeugungstäter wahrscheinlich heute noch der Stasi verpflichtet, leben aber ganz unauffällig. Man könnte sie auch als “Schläfer” bezeichnen.

Offiziere im besonderen Einsatz (abgekürzt OibE) waren hauptamtliche Mitarbeiter des Ministeriums für Staatssicherheit

Zudem kommen weitere STASI-Agenten in Westdeutschland, die noch besser getarnt wurden und deren Legenden sorgfältig aufbereitet wurden.

Viel schufen sich in den Wirren um 1989 eine neue Identität mit neuem Namen auch in Westdeutschland. Somit sind hier nur deren ALTE und RICHTIGE Namen erfasst.

Name, Vorname; Geb.-datum; DE: Zentrale, BV, KD; DE-Code; PLZ; Az. / Reg.-Nr.

Ackermann, Frank; 29.04.55; HVA; 961500; 1092; 4288/81, F

Ackermann, Kerstin; 22.02.58; HVA; 961500; 1092; 4288/81/1, F

Adelmeier, Lutz; 18.11.53; HVA; 961500; 1590; 650/75/12,

Ahrendt, Hans; 17.11.50; Abt. XI; 941100; 1092; 2382/74,

Amthor, Jürgen; 25.01.47; Abt. N; 906540; 1130; 7263/75,

Anschütz, Günter; 07.04.54; Abt. XI; 941100; 6110; 3454/86,

Antoni, Detlef; 02.06.59; HVA; 961500; 1162; 2110/84, F

Arlt, Frank; 12.03.58; HVA; 961500; 1140; 650/75/54,

Auerbach, Christel; 01.04.36; HVA; 961500; 1020; 79/74, B

Auerbach, Hans- Dieter; 25.03.37; HVA; 961500; 1020; 80/74, J

Aul, Claus; 28.09.62; HVA; 961500; 1150; 3776/85, F

Autenrieb, Eckbert; 02.06.56; Abt. N; 906540; 1095; 5785/82,

Badelt, Dieter; 17.01.37; Rostock VII; 010700; 2520; 4909/75,

Bahl, Reinhard; 10.03.48; HVA; 961500; 2800; 527/88, M

Baltruschat, Klaus; 27.07.34; HVA; 961500; 1170; 13222/60, X

Balzer, Christian; 28.10.51; Abt. N; 906540; 1115; 1690/76,

Bandermann, Hans-Rainer; 12.05.45; Abt. N; 906540; 1280; 4378/77,

Barnowsky, Wolfgang; 24.08.38; HVA; 961500; 1017; 962/83, M

Bartels, Klaus; 06.04.39; KD Stendal; 070054; 3500; BARTELS, KLAUS

Bartels, Uwe; 23.02.64; HVA; 961500; 1093; 5764/81/4, D

Barten, Günter; 27.11.38; Abt. XI; 941100; 1291; 179/78,

Barzik, Hans-Joachim; 30.08.46; HVA; 961500; 1190; 592/86, F

Barzik, Renate; 05.08.49; HVA; 961500; 1190; 592/86/1, F

Bassin, Dietrich; 28.04.34; BV Berlin XVIII; 151800; 1058; 1911/78,

Bauer, Gerhard; 29.08.47; Abt. N; 906540; 1140; 4254/77,

Bauer, Ralf; 04.06.64; HVA; 961500; 1144; 2858/84, F

Baumann, Manfred; 25.04.39; OD TU/H Dresden; 120058; 8045; XII/1353/87,

Baumann, Reinhard; 25.05.40; KD Pirna; 120052; 8300; XII/1359/87,

Bauschmann, Rolf-Jürgen; 19.04.57; Abt. N; 906540; 1095; 7575/80,

Bazyli, Dieter; 10.08.35; Frankfurt/O. IX; 050900; 1200; V/425/88,

Bäumler, Hans; 29.06.33; HVA; 961500; 1144; 21/77, F

Becker, Günter; 24.02.38; HVA; 961500; 1120; 2649/80, F

Becker, Heidrun; 30.03.52; HVA; 961500; 1090; 2850/78, J

Becker, Ralf-Ekkehard; 16.04.57; Abt. N; 906540; 1130; 5040/76,

Becke, Ronald; 07.03.57; HVA; 961500; 5062; 650/75/27,

Beier, Peter; 02.08.42; OD KKW Nord; 010050; 2200; 5678/84,

Beitz, Hans-Joachim; 07.10.37; Abt. XI; 941100; 1100; 2233/66,

Benjowski, Klaus; 22.08.35; HVA; 961500; 1162; 364/77, U

Benndorf, Roland; 11.03.57; Abt. N; 906540; 1142; 1787/81,

Berger, Andreas; 16.11.62; Abt. XI; 941100; 7065; 1713/89,

Bergmann, Holger; 23.04.60; HVA; 961500; 8291; 650/75/25,

Bergmann, Thomas; 04.04.54; HVA; 961500; 1144; 1439/89, F

Berliner, Kurt; 16.12.35; HVA; 961500; 1080; 1858/89, F

Berndt, Walter; 03.01.31; Abt. XI; 941100; 1017; 246/77,

Bernhardt, Hans; 30.05.28; HVA; 961500; 1195; 9831/61, F

Bernhardt, Hans-Joachim; 15.02.56; Abt. XI; 941100; 4370; 1709/89,

Bertholf, Manfred; 02.02.37; BV Berlin XVIII; 151800; 1055; 867/80,

Bertsch-Herzog, Herbert; 21.07.29; HVA; 961500; 1080; 3665/60/1, U

Betsch, Brigitt; 16.01.55; HVA; 961500; 1055; 5010/87, U

Betsch, Michael; 30.11.46; HVA; 961500; 1140; 2259/73,

Bettzieche, Frank; 21.10.54; HVA; 961500; 1093; 904/84, F

Bettzüge, Eberhard; 22.01.35; Abt. N; 906540; 1136; 1807/72

Beuster, Gerhard; 03.07.52; Abt. N; 906540; 1292; 7270/75,

Bevermann, Jürgen; 14.10.43; HVA; 961500; 1142; 209/81, F

Bewersdorf, Wolfram; 20.05.61; Abt. N; 906540; 1280; 3022/84,

Beyer, Alfred; 30.05.38; HVA; 961500; 1190; 528/88, M

Beyer, Andreas; 23.01.61; HVA; 961500; 1580; 650/75/55,

Bezdicek, Rolf-Dieter; 20.09.58; Abt. XI; 941100; 1120; 844/83,

Bienert, Peter; 10.08.42; Abt. N; 906540; 1020; 4110/79,

Bilke, Paul; 02.06.28; HVA; 961500; 1020; 9/76, X

Birgel, Artur; 25.01.35; HVA; 961500; 1020; 4207/84, 0

Birnbach, Steffen; 23.10.53; Karl-Marx-Stadt XX; 142000; 9081; K/3505/89,

Blank, Gerhard; 16.12.31; HVA; 961500; 1130; 3156/89, E

Blank, Monika; 12.10.39; HVA; 961500; 1130; 3156/89/1, E

Blaudzun,Alfred; 26.10.38; Rostock VI; 010600; 2500; 5011/86,

Blei, Holger; 08.05.57; HVA; 961500; 1055; 4644/80, J

Block, Gerhard; 04.11.52; Abt. XI; 941100; 3530; 5125/85,

Bloß, Rolf; 08.04.33; Dresden XVIII; 121800; 8019; XII/1344/87,

Blumenberg, Igor; 27.06.52; Abt. XI; 941100; 1130; 311/80,

Blum, Ines; 02.04.62; HVA; 961500; 1199; 2410/79, J

Blutnick, Harry; 27.01.36; HVA; 961500; 1020; 1653/87, F

Bock, Andre; 01.11.67; Abt. N; 906540; 1095; 5546/88,

Bogacz, Carsten; 10.11.58; HVA; 961500; 7513; 650/75/56,

Bohm, Peter; 24.10.45; HVA; 961500; 1144; 1671/87, F

Bohn, Detlef; 12.05.59; Abt. XI; 941100; 4070; 492/87,

Bohn, Steffi; 14.10.59; HVA; 961500; 4070; 492/87/1, F

Bohn, Wolfgang; 16.05.51; HVA; 961500; 1092; 2112/72, F

Bollmann, Lutz; 16.12.68; Abt. N; 906540; 1140; 5189/88,

Borchert, Detlef; 09.12.48; Abt. N; 906540; 1100; 255/73,

Borchert, Hans-Joachim; 19.11.54; HVA; 961500; 1142; 398/76, F

Bornschein, Horst; 20.04.30; Abt. XI; 941100; 1156; 3597/81,

Born, Joachim; 25.04.58; Abt. N; 906540; 1092; 4325/87,

Böhm, Jürgen; 22.11.44; HVA; 961500; 1142; 2660/79, M

Börnchen, Peter; 20.07.39; HVA; 961500; 1250; 30/70, A

Brada, Wolfgang; 15.11.50; HVA; 961500; 1130; 650/75/11,

Brade, Rolf; 21.07.42; Abt. XI; 941100; 1600; 271/68,

Brate, Andreas; 11.12.54; HVA; 961500; 1142; 3039/82, M

Brändel, Lothar; 19.04.35; KD Leipzig/Land; 130041; 4090; K, 4232/86,

Brendtner, Werner; 23.03.42; Rostock VII; 010700; 2520; 4733/88,

Bretschneider, Jens; 29.08.67; Karl-Marx-Stadt VIII; 140800; 9271; 182,

Bruhn, Siegfried; 28.11.50; HVA; 961500; 2520; 650/75/39,

Brunner, Manfred; 26.04.29; HVA; 961500; 1144; 1920/75, J

Bruns, Beate; 05.06.62; HVA; 961500; 1140; 6555/82, J

Brüning, Falk; 11.06.63; HVA; 961500; 1095; 4361/84, M

Burckhardt, Dietmar; 03.08.44; HVA; 961500; 1020; 3467/86, L

Burde, Hans-Joachim; 18.05.47; Abt. N; 906540; 1092; 2010/67,

Burkhardt, Marco; 12.10.59; HVA; 961500; 1142; 3887/83, E

Buschendorf, Lutz; 21.11.41; HVA; 961500; 1142; 3478/65, A

Bussin, Günter; 26.07.54; HVA; 961500; 1142; 3328/86, A

Büchner, Eckhard; 23.09.56; Abt. N; 906540; 1153; 3619/77,

Bürger, Heiderose; 05.05.50; Abt. N; 961500; 1140; 5764/81/3, D

Cantow, Hans-Gerhard; 11.01.44; HVA; 961500; 1143; 360/68, L

Christoph, Martin; 30.03.58; HVA; 961500; 9900; 650/75/26,

Claus, Werner; 29.03.26; HVA; 961500; 1017; 401/73, P

Cotte, Wolfgang; 16.11.51; HVA; 961500; 1600; 619/83, L

Czieselsky, Frank; 05.05.58; Abt. N; 906540; 1017; 2960/79,

Daum, Heinz; 09.09.35; BV Berlin VI; 150600; 1020; 4101/77,

Dau, Holger; 20.01.58; HVA; 961500; 1143; 7701/81, F

Dähn, Bernd; 23.07.48; Abt. XI; 941100; 1035; 97/75,

Degenhardt, Dieter; 12.07.31; HA VII; 970700; 1140; DEGENHARDT, DIETER

Dehmel, Wolfgang; 12.07.49; Abt. N; 906540; 1142; 7401/81,

Derlath, Bettina; 08.02.56; HVA; 961500; 1090; 5182/84, M

Deters, Frank; 10.11.67; Abt. N; 906540; 1950; 4649/87,

Deutscher, Peter; 16.07.47; HVA; 961500; 8019; 1382/89, M

Deysing, Gerd; 04.10.53; HVA; 961500; 1142; 650/75/58,

Diettrich, Günter; 06.05.53; Abt. N; 906540; 1281; 1794/80,

Dietrich, Matthias; 30.07.66; HVA; 961500; 1156; 4383/86, F

Dietrich, Reinhilde; 25.07.37; Abt. N; 906540; 1110; 5004/80,

Diettrich, Heidi; 14.11.54; Abt. N; 906540; 1281; 2002/87,

Dittrich, Michael; 09.11.46; Abt. XI; 941100; 1141; 99/75,

Dittrich, Wolfgang; 08.07.49; Abt. N; 906540; 1142; 1675/78,

Doegelsack, Uta; 20.01.63; Abt. N; 906540; 1093; 5808/84,

Donath, Martin; 03.04.51; HVA; 961500; 2520; 671/89, A

Dorgwarth, Reinhard; 10.11.48; Abt. N; 906540; 1280; 4379/77,

Dott, Bernd; 01.07.41; BV Berlin VII; 150700; 1180; 241/78,

Döbel, Holger; 07.04.61; Abt. N; 906540; 1143; 4865/81,

Döbereiner, Rene; 02.08.67; Karl-Marx-Stadt VIII; 140800; 9072; 175,

Drechsler, Peter; 06.06.57; HVA; 961500; 1136; 3594/74, F

Dreger, Uwe; 25.12.51; Abt. N; 906540; 1281; 7271/75,

Drexler, Andreas; 03.12.50; HVA; 961500; 1120; 4675/85, A

Dumke, Bodo; 21.03.51; BV Berlin VI; 150600; 1080; 1299/85,

Dybiona, Detlef; 21.05.60; Abt. XI; 941100; 3090; 494/87,

Dylla, Bernd; 07.03.57; Abt. XI; 941100; 6902; 767/86,

Ebedus, Dieter; 17.01.59; Abt. XI; 941100; 4350; 1819/87,

Eckert, Gerhard; 24.09.31; KD Eisenhüttenstadt; 050045; 1220; V/481/88,

Effenberger, Helga; 10.07.38; HVA; 961500; 1017; 19666/60/1, E

Effenberger, Rudolf; 13.01.33; HVA; 961500; 1017; 19666/60, E

Eggert, Asmus; 17.12.47; HVA; 961500; 1130; 2394/85, J

Eggestein, Dieter; 20.12.38; Rostock XVIII; 011800; 2520; 3862/81,

Ehrke, Hans-Jürgen; 17.01.42; Abt. N; 906540; 1090; 4025/79,

Ehrenberg, Rolland; 25.09.47; Frankfurt/O. IX; 050900; 1200; V/447/88,

Eichentopf, Marlis; 27.06.61; HVA; 961500; 5080; 5362/89, F

Eichhorn, Hans; 14.10.38; HVA; 961500; 1054; 1305/68, P

Eichner, Ulla; 02.04.42; HVA; 961500; 1092; 4218/84, F

Eisenhardt, Joachim; 05.09.58; Abt. N; 906540; 1095; 3413/78,

Elfert, Wolfgang; 08.05.56; Abt. XI; 941100; 1250; 448/80,

Elliger, Gabriele; 06.12.61; HVA; 961500; 1142; 650/75/59/1,

Elliger, Uwe; 08.05.58; HVA; 961500; 1142; 650/75/59,

Ende, Michael; 30.06.52; BV Berlin VII; 150700; 1092; 4977/79,

Engelmann, Frank; 03.08.42; HVA; 961500; 1140; 5681/86, M

Engelmann, Gabriele; 15.08.46; HVA; 961500; 1140; 3876/86, M

Englberger, Wolfgang; 24.06.43; HVA; 961500; 1020; 3760/87, U

Enke, Brigitte; 04.08.44; HVA; 961500; 1280; 650/75/50/1,

Enke, Dieter; 02.07.45; HVA; 961500; 1280; 650/75/50,

Escherich, Rolf; 18.01.40; HVA; 961500; 1156; 3039/62, F

Euen, Wolf; 19.02.44; KD Riesa; 120053; 8400; XlI/2673/87,

Ewald, Peter; 28.01.50; Abt. N; 906540; 1140; 3622/77,

Faber, Kurt; 30.07.27; Abt. XI; 941100; 1170; 8348/60,

Falkehagen, Bärbel; 10.04.56; Abt. N; 906540; 1130; 3412/78,

Falkenhagen, Ingo; 29.07.56; Abt. N; 906540; 1130; 2403/78,

Fauck, Alexa; 04.12.51; HVA; 961500; 1095; 3820/85/1, F

Fauck, Wolfgang; 21.01.50; HVA; 961500; 1095; 3820/85, F

Fähnrich, Alfred; 01.07.32; HA I; 970100; 1602; K, 4271/80

Fähnrich, Manfred; 29.03.33; Rostock XVIII; 011800; 2500; 549/60,

Fedtke, Simone; 02.03.66; HVA; 961500; 1092; 4462/81, A

Feige, Brigitte; 07.03.48; HVA; 961500; 1143; 592/88 F

Fell, Klaus; 30.05.35; Abt. N; 906540; 1092; 7259/75,

Fichtmüller, Jens; 06.03.67; HVA; 961500; 4850; 3641/88, O

Fickel, Michael; 30.01.61; HVA; 961500; 1140; 4276/83, J

Fiedler, Gunter; 16.09.51; HVA; 961500; 1034; 2113/72, F

Finsterbusch, Werner; 08.07.56; HVA; 961500; 1093; 5693/81, A

Fischer, Gerd; 21.02.61; HA VI; 970600; 1144; K, 3435/89

Fischer, Hans; 11.10.50; HVA; 961500; 1142; 505/83, O

Fischer, Hartmut; 25.04.52; HVA; 961500; 1250; 2256/73, F

Fischer, Horst; 03.02.32; HVA; 961500; 1600; 1573/85, K

Fischer, Horst; 03.05.46; KD Berlin-Köpenick; 150041; 1170; 2562/80,

Fischer, Karl-Heinz; 19.08.28; HVA; 961500; 1136; 2110/73, Z

Fischer, Klaus-Dieter; 06.12.44; Rostock XVIII; 011800; 2551; 3875/80,

Fischer, Marion; 02.08.52; HVA; 961500; 1142; 2779/84, O

Flister, Magrit; 20.02.56; HVA; 961500; 1020; 4561/87, U

Fox, Erhard; 04.12.52; Abt. XI; 941100; 2355; 5313/88,

Fraatz, Helmut; 06.07.31; HVA; 961500; 1156; 221/75, M

Franke, Lothar; 04.11.47; Abt. N; 906540; 1142; 5074/77,

Franke, Wilfried; 25.08.53; Rostock; 014300; 2500; 5952/84,

Franz, Bodo; 13.01.59; Abt. N; 906540; 1150; 1549/80,

Franz, Jürgen; 09.04.46; Abt. N; 906540; 1142; 2112/66,

Franz, Jürgen; 30.06.55; Abt. XI; 941100; 3250; 6588/81,

Frauenstein, Rolf; 14.07.52; HVA; 961500; 1143; 3166/78, J

Fränkler, Sabine; 10.02.61; HVA; 961500; 1020; 2264/86, U

Freese, Frank; 25.03.62; Abt. N; 906540; 1095; 2567/87,

Freitag, Ilona; 02.10.52; Dresden XIX; 121900; 8060; XII/2747/87,

Freund, Mario; 10.01.64; Abt. XI; 941100; 3038; 2759/89,

Freyberg, Rudolf; 23.09.35; Abt. N; 906540; 1055; 7260/75,

Freyer, Ingolf; 10.07.30; HVA; 961500; 1120; 1347/85, F

Freyer, Thorsten; 10.11.60; HVA; 961500; 1136; 650/75/40,

Frey, Rainer; 02.06.42; HVA; 961500; 7500; 1586/87, F

Frick, Dieter; 28.06.58; HVA; 961500; 1140; 4054/81, F

Friebe, Günter; 28.09.43; HVA; 961500; 1090; 1640/88, F

Friedel, Hartmut; 12.02.49; HVA; 961500; 1093; 231/78, J

Friedrich, Gerhard; 21.12.29; HA VI; 970600; 1034; K, 862/80

Friedrich, Joachim; 06.07.48; Abt. XI; 941100; 1141; 67/78,

Friedrich, Jörg; 30.06.64; HVA; 961500; 1193; 3925/86, F

Fritzsche, Harald; 14.08.57; Abt. XI; 941100; 1054;

Fruck, Gerhard; 13.05.35; Abt. N; 906540; 1136; 3706/73,

Fuchs, Eberhard; 04.10.50; HVA; 961500; 1153; 2879/78, J

Fuchs, Wolfgang; 18.11.53; HVA; 961500; 1156; 3547/82, M

Fungk, Torsten; 03.11.57; Abt. N; 906540; 1142; 2956/79,

Funke, Dieter; 20.01.38; HVA; 961500; 1080; 2929/61, F

Funk, Lutz; 22.09.57; HVA; 961500; 1095; 650/75/60,

Funk, Margret; 22.05.55; HVA; 961500; 1095; 650/75/60/1,

Füßler, Hubertus ; 10.01.56; HVA; 961500; 5080; 529/88, M

Füßl, Boris; 06.06.61; Abt. XI; 941100; 1018; 2417/88,

Fydrich, Erhard; 15.05.42; HVA; 961500; 1250; 593/86, F

Gableske, Gunther; 08.04.60; Abt. N; 906540; 1280; 7517/81,

Gallandt, Ronald; 16.08.57; Abt. N; 906540; 1280; 1788/78,

Gander, Jürgen; 31.08.47; Abt. N; 906540; 1156; 7275/75,

Gawlitza, Peter-Michael ; 07.12.46; HVA; 961500; 1142; 2505/65, G

Gäbler, Eveline; 23.08.56; Abt. N; 906540; 1281; 5155/88,

Gäbler, Ralf-Detlef ; 01.11.56; Abt. N; 906540; 1281; 3324/76,

Gehrt, Wolf-Rüdiger ; 26.01.56; Abt. N; 906540; 1090; 1840/79,

Geißenhöner, Bernd; 26.08.43; Abt. XI; 941100; 1092; 377/69,

Gerber, Jürgen; 05.05.49; Dresden XIX; 121900; 8020; XII/2666/87,

Gerber, Lutz; 19.01.61; Abt. N; 906540; 1140; 7472/80,

Gerhard, Henry; 23.02.32; KD Berlin-Köpenick; 150041; 1199; 1041/70,

Gerlach, Rainer; 25.02.53; HVA; 961500; 5080; 1477/87, F

Gerlach, Roland; 20.01.51; HVA; 961500; 1280; 4006/76, F

Gerstner, Christine; 01.07.43; HVA; 961500; 1136; 5255/85, D

Gerth, Peter; 21.05.54; Rostock XIX; 011900; 2540; 666/87,

Gielow, Hubert; 11.03.53; Abt. N; 906540; 1017; 2028/79,

Giesen, Gisela; 23.02.30; Abt. XI; 941100; 1197; 1866/69/2,

Gietl, Gottfried; 24.05.34; HVA; 961500; 1055; 18554/60, T

Gladitz, Dieter; 19.02.37; HVA; 961500; 1020; 3323/86, J

Gladitz, Edgar; 02.12.34; HVA; 961500; 1020; 2806/78, F

Gläßer, Axel; 18.07.57; Abt. N; 906540; 1020; 3100/80,

Glöckner, Hermann; 07.04.28; Dresden VI; 120600; 8060; XII/2657/87,

Goersch, Bärbel; 29.05.54; HVA; 961500; 1093; 5764/81/2, D

Golombek, Bernd; 30.07.62; Abt. XI; 941100; 1560; 5310/88,

Gompert, Dieter; 26.11.33; KD Strausberg; 050049; 1260; V/426/88,

Gorldt, Peter; 20.12.42; HVA; 961500; 9005; 530/88, M

Goutrie, Peter; 27.11.47; Abt. N; 906540; 1281; 3557/78,

Görke, Peter; 26.06.61; HVA; 961500; 1150; 921/83, F

Göthel, Jürgen ; 20.07.53; HVA; 961500; 1142; 8164/81, L

Grahmann, Dieter; 25.06.41; HVA; 961500; 1106; 5602/86, L

Gramß, Werner; 03.06.29; HVA; 961500; 1017; 2859/68, M

Grandel, Winfried; 12.03.43; KD Berlin-Köpenick; 150041; 1144; 3047/80,

Graßmann, Walter; 28.02.46; Abt. N; 906540; 1092; 2009/67,

Gräser, Rolf; 14.07.42; HVA; 961500; 1140; 662/88, M

Gräser, Ute; 24.02.63; HVA; 961500; 1140; 609/88, M

Greve, Bernd; 25.09.57; Abt. N; 906540; 1017; 5075/77,

Grieger, Angela; 11.05.63; HVA; 961500; 1185; 3973/81, O

Grigat, Alfred; 26.05.39; HVA; 961500; 2850; 3317/84, M

Grimmek, Norbert; 24.05.57; Abt. N; 906540; 1281; 4711/78,

Grimm, Peter; 03.11.41; HVA; 961500; 1156; 200/66, F

Grohmann, Achim; 15.02.54; HVA; 961500; 1100; 2518/88, F

Grohs, Michael; 19.10.53; HVA; 961500; 1143; 327/81, M

Gromes, Wilfried; 29.09.51; HVA; 961500; 1170; 1679/88, E

Großer, Jürgen; 27.01.59; HVA; 961500; 1607; 650/75/37,

Große, Hans-Peter ; 02.03.38; HVA; 961500; 1136; 2677/82, J

Großmann, Dietrich ; 24.09.41; Abt. XI; 941100; 1130; 2260/66,

Großmann, Gerald; 23.03.57; Abt. N; 906540; 1142; 1775/78,

Groß, Andreas; 29.11.55; Abt. XI; 941100; 9050; 6933/88,

Grotelüschen, Claus; 27.02.36; HVA; 961500; 1603; 2295/70, U

Grote, Konrad; 15.02.41; HVA; 961500; 1093; 1967/64, A

Groth, Rudi; 26.07.43; Abt. N; 906540; 1136; 1991/69,

Grotsch, Olaf; 21.05.63; Abt. N; 906540; 1092; 5152/88,

Gröpler, Peter; 12.06.44; HVA; 961500; 1020; 1643/68, O

Grötschel, Andrea; 28.09.57; HVA; 961500; 1540; 4463/84/1, F

Grötschel, Uwe; 28.12.58; HVA; 961500; 1540; 4463/84, F

Grube, Gerhard; 12.06.48; Abt. N; 906540; 1092; 4565/77,

Grunert, Joachim; 10.08.33; HVA; 961500; 1017; 3121/64, L

Gruner, Andreas; 22.03.58; Abt. XI; 941100; 1140; 479/83,

Gruner, Heidi; 09.09.59; HVA; 961500; 1156; 650/75/33/1,

Gruner, Michael; 28.07.55; HVA; 961500; 1156; 650/75/33,

Grünherz, Hans-Joachim; 07.04.45; Abt. XI; 941100; 1140; 3046/66,

Grütze, Regina; 18.07.55; BV Berlin XVIII; 151800; 1140; 763/86,

Gubsch, Volkmar; 19.08.52; KD Dresden/Stadt; 120040; 8038; XII/1357/87,

Gundermann, Dieter; 02.12.57; Abt. N; 906540; 1130; 2957/79,

Güntherodt, Ulrich; 28.04.46; HVA; 961500; 4090; 4273/89, M

Günther, Klaus; 06.08.55; HVA; 961500; 1130; 960/89, F

Günther, Norman; 19.11.65; HVA; 961500; 9900; 3734/88, Y

Haack, Jörg-Dieter; 06.09.52; Abt. N; 906540; 1110; 3718/76,

Haaser, Jutta; 23.11.33; Dresden VI; 120600; 8020; XII/2658/87,

Haase, Dieter; 27.06.31; Dresden IX; 120900; 8023; XII/2663/87,

Haberland, Lutz; 26.04.59; Abt. XI; 941100; 3038; 1894/87,

Hagenfeld, Wilfried; 18.02.40; HVA; 961500; 1020; 2990/76, M

Hagen, Rudolf; 24.02.39; Abt. N; 906540; 1136; 2075/76,

Hallfarth, Günter; 01.10.44; Abt. XI; 941100; 1092; 499/70/1,

Hallfarth, Renate; 20.01.48; Abt. XI; 941100; 1092; 499/70/2,

Hampel, Bärbel; 03.04.59; Abt. XI; 941100; 1280; 2563/86,

Hampel, Bernd; 23.03.56; Abt. N; 906540; 1280; 3388/76,

Hanke, Lutz; 04.02.56; HVA; 961500; 1195; 2378/88, F

Hanke, Peter; 21.10.53; HVA; 961500; 1143; 4174/88, A

Hantke, Gisela; 05.05.32; HVA; 961500; 1093; 3599/82, H

Hantke, Willi; 23.04.31; HVA; 961500; 1093; 6100/82, H

Harder, Dieter; 21.01.43; KD Riesa; 120053; 8400; XII/2674/87,

Hartmann, Andreas; 08.05.58; HVA; 961500; 1142; 650/75/52,

Hartmann, Gerd; 15.03.39; HVA; 961500; 1020; 647/87, A

Hartmann, Günter; 11.11.40; Abt. N; 906540; 1136; 1769/71,

Hasterok, Günter; 16.05.44; HVA; 961500; 1092; 1391/86, M

Hasterok, Hannelore; 07.05.50; HVA; 961500; 1092; 1737/87, F

Haude, Klaus-Dieter; 27.04.39; BV Berlin XVIII; 151800; 1020; 2978/81,

Hauschild, Dieter; 04.06.39; Rostock, Abt. Hafen; 011969; 2500; 5293/88,

Havlik, Lutz; 30.11.54; Abt. N; 906540; 1093; 5015/85,

Häber, Hermann; 02.04.48; HVA; 961500; 1143; 139/74, F

Hähn, Doris; 01.01.63; HVA; 961500; 1200; 5352/88, F

Hähn, Harald; 27.01.60; Abt. XI; 941100; 1200; 3455/86,

Härdrich, Horst; 03.07.38; Abt. XI; 941100; 1140; 3704/73,

Härtig, Uwe; 08.09.57; Abt. N; 906540; 1143; 3621/77,

Heckel, Reiner; 24.04.51; HVA; 961500; 1280; 2163/73, F

Heene, Edgar; 02.12.58; HVA; 961500; 2000; 1738/87, F

Heene, Elke; 12.02.60; HVA; 961500; 2000; 1738/87/1, F

Heerling, Frank; 01.09.62; Abt. N; 906540; 1130; 5017/85,

Heer, Carsten; 15.12.36; Abt. N; 906540; 1020; 454/73,

Heiliger, Ullrich; 20.05.57; Abt. N; 906540; 1120; 1856/86,

Heinicke, Frank; 26.05.56; Abt. N; 906540; 1017; 2564/86,

Heinrich, Guido; 26.06.66; Abt. N; 906540; 1590; 1159/89,

Heinrich, Peter; 29.04.40; HA XX; 982000; 1092; K, 3971/71

Hein, Jürgen; 20.12.54; HVA; 961500; 1152; 372/73, F

Hein, Winfried; 10.08.50; HVA; 961500; 1142; 3855/85, F

Heitfeld, Michael; 23.06.53; HVA; 961500; 1140; 4198/81, L

Hellmich, Kurt; 22.08.30; Rostock XVIII; 011800; 2520; 171/70,

Hellwig, Frank; 25.02.56; HVA; 961500; 1144; 650/75/41,

Helm, Michael; 19.04.59; Abt. XI; 941100; 9438; 589/88,

Hempel, Günter; 25.04.34; KD Eisenhüttenstadt; 050045; 1220; V/1001/88,

Hempel, Reinhard; 28.06.51; HVA; 961500; 1153; 1746/89, E

Hempel, Wolfgang; 02.07.53; Abt. N; 906540; 1020; 5015/77,

Henckel, Peter; 04.05.58; Abt. N; 906540; 1144; 3891/77,

Henke, Frank; 25.12.56; Abt. N; 906540; 1071; 3891/76,

Hennemann, Lutz; 29.09.50; Abt. N; 906540; 1100; 7269/75,

Hennig, Dietmar; 07.01.52; HVA; 961500; 1090; 1226/70, F

Henning, Friedrich; 11.05.35; HVA; 961500; 1017; 440/87, U

Henrion, Lothar; 07.01.41; KD Plauen; 140054; 9900; 1435/89,

Hentschke, Angelika; 19.07.51; HVA; 961500; 1153; 4189/89/1, F

Hentschke, Günther ; 08.01.51; HVA; 961500; 1153; 4189/89, F

Herbert, Roland; 10.10.43; HVA; 961500; 1020; 494/69, F

Herbst, Manfred; 09.10.33; HVA; 961500; 1156; 1087/84, U

Herder, Edeltraut; 27.07.31; HVA; 961500; 1020; 867/61, O

Herer, Erhard; 18.06.40; HVA; 961500; 1130; 4010/70, E

Herkendell, Karl-Heinz; 31.01.43; Abt. N; 906540; 1020; 3894/77,

Herkendell, Martha; 01.03.46; Abt. N; 906540; 1020; 4053/85,

Herold, Gerhard; 29.05.53; HVA; 961500; 1250; 4484/84, F

Herold, Monika; 28.08.52; HA VI; 970600; 1040; K, 3315/86

Herrmann, Alexander; 08.03.51; Abt. N; 906540; 1140; 3077/71,

Herrmann, Dietmar; 30.08.38; HA I; 970100; 8060; K, 5235/86

Herrmann, Günther; 28.01.30; HVA; 961500; 1020; 3627/74, A

Herschel, Steffen; 14.11.52; Abt. N; 906540; 1130; 1607/76,

Hertel, Ralf; 12.04.59; Abt. N; 906540; 1040; 2958/79,

Hertzsch, Wilfried; 10.07.43; HVA; 961500; 2591; 3906/83, M

Herzog, Peter; 08.04.47; HVA; 961500; 8600; 2872/87, M

Herz, Rudolf; 16.05.35; HVA; 961500; 1136; 4391/83, M

Hesse, Christina; 25.12.50; HVA; 961500; 1560; 4040/88, F

Hesse, Klaus; 09.09.47; HVA; 961500; 1136; 2032/72, J

Hesse, Rainer; 24.04.48; Abt. XI; 941100; 1560; 4484/87,

Hexamer, Rene; 10.04.57; HVA; 961500; 1197; 8082/81, F

Hielscher, Dirk; 26.01.56; HVA; 961500; 1092; 417/86, O

Hiersche, Eveline; 16.06.36; HVA; 961500; 1110; 3073/89, K

Hildebrandt, Fred; 23.12.57; HVA; 961500; 6060; 650/75/31,

Hildebrandt, Marion; 28.09.51; HVA; 961500; 1140; 3721/88/1, F

Hildebrandt, Michael; 03.08.52; HVA; 961500; 1140; 3721/88, F

Hildebrandt, Sonja; 07.02.54; HVA; 961500; 1165; 3020/76/26, M

Hildebrand, Hans-Jürgen ; 09.05.39; Frankfurt/O. VI; 050600; 1200; V/427/88,

Hildebrand, Norbert; 23.05.55; Abt. XI; 941100; 5600; 480/83,

Hille, Thomas; 27.04.61; Abt. N; 906540; 1055; 1356/84,

Hinterthan, Bernd; 25.11.41; Rostock VI; 010600; 2551; 1748/89,

Hinz, Hans-Jürgen; 18.01.43; Abt. XI; 941100; 1115; 410/70,

Hirsch, Jürgen; 31.07.54; Abt. XI; 941100; 1195; 2740/77,

Hirt, Sigurd; 05.07.42; Abt. XI; 941100; 1130; 1601/68,

Hitschler, Helmut; 22.07.58; ZAIG; 995300; 8010; K/4402/88,

Hofert, Michael; 02.09.59; HVA; 961500; 1093; 947/84, F

Hoffmann, Frank; 28.02.44; HVA; 961500; 1120; 1587/87, F

Hoffmann, Gunter; 03.11.54; HVA; 961500; 1140; 650/75/17,

Hoffmann, Hartmut; 06.08.51; Abt. XI; 941100; 1095; 6732/80,

Hoffmann, Ines; 03.11.61; HVA; 961500; 1140; 650/75/17/1,

Hofmann, Dieter; 18.04.39; HVA; 961500; 1162; 2607/84, F

Hofmann, Ellen; 03.10.54; Abt. N; 906540; 1280; 1680/81,

Hofmann, Udo; 20.02.41; HVA; 961500; 6019; 1492/86, F

Hohlfeld, Hartmut; 14.05.55; HVA; 961500; 1141; 2596/79, J

Hohnhold, Ulrich; 02.05.52; KD Fürstenwalde; 050047; 1240; V/453/88,

Hommel, Klaus; 14.09.52; HVA; 961500; 1142; 2503/77, F

Hoppe, Werner-Michael; 18.06.44; Abt. N; 906540; 1055; 2900/66,

Hornauer, Uwe; 16.08.46; HVA; 961500; 1092; 65/76, A

Hornemann, Rainer; 29.01.47; HVA; 961500; 1156; 1529/87, M

Hornig, Udo; 04.06.59; Abt. XI; 941100; 1140; 5850/84,

Horn, Jochen; 22.06.59; HVA; 961500; 1297; 2613/84, E

Höhl, Volker; 15.10.60; Abt. N; 906540; 1140; 1153/86,

Höhne, Siegfried; 10.10.39; KD Eisenhüttenstadt; 050045; 1220; V/1013/88,

Höhn, Marina; 22.03.60; HVA; 961500; 1150; 3022/89, A

Hölzel, Manfred; 29.05.39; Dresden VI; 120600; 8060; XII/1339/87,

Höppner, Matthias; 03.01.58; Abt. XI; 941100; 1143; 1710/89,

Hörnig, Klaus; 21.01.45; Abt. XI; 941100; 1092; 1903/72

Hösel, Karl; 08.11.35; Abt. XI; 941100; 1130; 434/68,

Hubatsch, Klaus; 02.12.55; HVA; 961500; 1143; 668/72, F

Hugel, Hans-Georg; 26.05.54; HVA; 961500; 1152; 4055/88, O

Huhn, Bernd; 02.12.52; HVA; 961500; 1142; 1565/86, M

Hundt, Thomas; 20.03.61; HVA; 961500; 1142; 650/75/62,

Hunger, Werner; 23.02.40; HVA; 961500; 1017; 415/81, F

Husung, Peter; 28.11.37; HVA; 961500; 1017; 2111/73, A

Huth, Andreas; 20.04.59; Dresden XIX; 121900; 8036; XII/2748/87,

Hübner, Henri; 18.11.58; Abt. N; 906540; 1034; 3892/79,

Hübner, Ina; 23.10.64; BV Berlin VI; 150600; 1090; K/4166/88,

Hübsch, Bernd; 20.09.43; HVA; 961500; 1080; 47/73, F

Hückel, Tino; 20.03.64; Abt. N; 906540; 1195; 3507/86,

Hühr, Bruno; 02.06.55; Abt. N; 906540; 1140; 3558/78,

Hüter, Rolf; 01.01.37; HVA; 961500; 1144; 2148/74, F

Ibold, Manfred; 10.08.51; HVA; 961500; 1100; 1904/73, F

Ickert, Winfried; 23.07.56; HVA; 961500; 1153; 650/75/8,

Ide, Hans-Heinrich; 27.09.41; Abt. N; 906540; 1156; 1611/76,

Illig, Gerald; 22.02.58; Abt. N; 906540; 1140; 2959/79,

Immermann, Gunter; 15.11.53; HVA; 961500; 1071; 959/89, F

Irmscher, Frank; 20.07.59; HVA; 961500; 1034; 2912/78, F

Jaenicke, Uwe; 23.06.53; HVA; 961500; 1156; 3057/89, F

Jahn, Heinz; 04.11.35; Rostock XIX; 011900; 2300; 3335/75,

Jahn, Klaus; 04.11.50; Abt. XI; 941100; 1120; 1515/75,

Jakowlow, Manfred; 29.03.50; Abt. N; 906540; 1281; 1058/86,

Janietz, Eberhard; 04.08.51; HVA; 961500; 1120; 2570/79, O

Janke, Erwin; 22.06.43; HVA; 961500; 7500; 3972/86, M

Jarchow, Hans-Jürgen; 06.04.44; HVA; 961500; 4850; 2355/88, M

Jasmann, Hans-Peter; 25.06.38; Rostock XIX; 011900; 2355; 4081/86,

Jautze, Stephan; 19.08.53; HVA; 961500; 1054; 2164/73, F

Jäger, Bernd; 04.11.47; Abt. XI; 941100; 1142; 245/77,

Jäger, Monika; 13.04.44; HVA; 961500; 1147; 618/86, M

Jäger, Siegfried; 10.01.43; HVA; 961500; 1147; 619/86, M

Jähne, Karsten; 24.06.57; HVA; 961500; 8060; 650/75/42,

Jähn, Rolf; 01.04.32; HVA; 961500; 1183; 187/61, J

Jedicke, Jürgen; 16.10.55; Abt. XI; 941100; 5060; 2415/88,

Jesse, Jan; 18.11.63; HVA; 961500; 1150; 503/82, M

John, Werner; 12.01.45; HVA; 961500; 9005; 2124/89, F

Jost, Rainer; 22.03.55; Karl-Marx-Stadt VIII; 140800; 9050; 167,

Jung, Herbert; 04.10.51; Abt. XI; 941100; 1600; 69/76,

Junkereit, Dieter; 14.05.62; Karl-Marx-Stadt VIII; 140800; 9050; 172,

Junkereit, Monika; 01.12.64; Karl-Marx-Stadt VIII; 140800; 9050; 173,

Jurisch, Hans; 11.08.32; HVA; 961500; 1130; 3730/66, K

Jürgens, Karl; 30.01.52; Abt. N; 906540; 1141; 1692/76,

Jürgens, Monika; 16.06.41; HVA; 961500; 3580; 2969/87, M

Jürgens, Peter; 13.03.41; HVA; 961500; 3580; 2968/87, M

Kaden, Horst; 13.01.35; Frankfurt/O. VI; 050600; 1200; V/430/88,

Kahl, Frank; 19.02.50; HVA; 961500; 8017; 2224/86, O

Kaiser, Karl; 16.12.36; Abt. N; 906540; 1136; 4568/77,

Kalbaß, Herbert; 21.10.34; Abt. XI; 941100; 1071; 8569/60,

Kappelmann, Jens; 08.07.53; HVA; 961500; 1160; 2972/76, F

Kappis, Peter; 14.12.49; KD Berlin-Treptow; 150046; 1093; 5320/88,

Karasch, Klaus-Dieter; 02.10.51; Abt. N; 906540; 1142; 5044/76,

Karlstedt, Manfred; 27.09.51; HVA; 961500; 1150; 1635/84, O

Kasper, Hans-Hendrik; 03.05.51; HVA; 961500; 1150; 2784/72, U

Kasper, Reiner; 16.01.56; Abt. N; 906540; 1130; 3472/76,

Kathert, Klaus; 03.06.49; Abt. N; 906540; 1292; 1354/71,

Keindorf, Thomas; 09.05.66; HVA; 961500; 1156; 3732/87, O

Kellermann, Harald; 26.04.51; HVA; 961500; 1140; 4691/89, L

Keller, Hans-Joachim; 22.10.38; HVA; 961500; 1020; 2245/73, M

Keller, Klaus; 25.01.36; HVA; 961500; 1600; 2332/73, M

Keller, Rolf; 25.10.57; HVA; 961500; 2000; 5743/84, M

Kellner, Axel; 05.01.40; Abt. XI; 941100; 1140; 759/66,

Kerlisch, Werner; 23.04.36; OD KKW Nord; 010050; 2200; 3477/73,

Kernchen, Eckehardt; 01.10.50; Abt. N; 906540; 1020; 5041/76,

Kettner, Bernd; 28.05.47; Rostock, Abt. Hafen; 011969; 2520; 4080/86,

Keyselt, Klaus; 30.04.51; HVA; 961500; 1142; 1938/75, F

Kießig, Horst; 02.05.37; HVA; 961500; 1156; 307/82, J

Kießling, Dirk; 11.03.69; Abt. N; 906540; 1092; 5156/88,

Kirchbach, Rene; 05.04.64; HVA; 961500; 8010; 5865/84, F

Kirchhof, Jens; 04.12.61; HVA; 961500; 1020; 650/75/72,

Kirchner, Marianne; 18.10.43; HVA; 961500; 1130; 4718/88/1, F

Kirchner, Wolfgang; 23.08.39; HVA; 961500; 1130; 4718/88, F

Kirmse, Udo; 24.02.39; HVA; 961500; 1136; 2824/84, X

Kirsten, Falko; 11.02.50; HVA; 961500; 1600; 2511/77, M

Kirst, Alfred; 08.03.34; HA VI; 970600; 1080; K/4428/87,

Kißig, Jochen; 11.05.53; KD Löbau; 120049; 8700; KISSIG, JOCHEN

Kittler, Manfred; 13.03.33; Dresden XVIII; 121800; 8251; XII/1346/87,

Kittler, Roland; 25.01.58; Abt. XI; 941100; 4020; 5311/88,

Klarner, Volkmar; 23.03.54; Abt. XI; 941100; 9900; 2305/85,

Kleiber, Thomas; 02.01.55; HVA; 961500; 1020; 4365/86, U

Kleinhempel, Heinz; 04.07.57; Leipzig XVIII; 131800; 7050; K/5409/88,

Klemcke, Hermann; 15.11.51; KD Schwedt; 050050; 1330; V/446/88,

Klemens, Leo; 25.03.27; HVA; 961500; 1532; 19522/60, X

Klemme, Jan; 03.02.67; Abt. N; 906540; 1142; 2976/86,

Klenz, Henry; 03.12.56; Abt. XI; 941100; 1130; 409/81,

Klingsieck, Ralf; 10.10.47; HVA; 961500; 1092; 1644/69, F

Klotzke, Jürgen; 05.07.48; HVA; 961500; 6908; 3914/85, A

Klutznik, Axel; 11.07.61; Abt. XI; 941100; 1580; :

Kluwe, Frank; 11.10.49; HVA; 961500; 1142; 465/74, F

Knackstedt, Hans-Jürgen; 02.03.41; Abt. XI; 941100; 1162; 40/69,

Knaupe, Henk; 14.10.65; HVA; 961500; 1090; 423/88, M

Knieling, Annelie; 09.11.50; HVA; 961500; 1115; 3167/78, U

Knobloch, Angelika; 11.07.49; Abt. N; 906540; 1281; 1997/77,

Knobloch, Hans-Uwe; 23.10.57; Abt. N; 906540; 1092; 2487/77,

Knorr, Hans-Joachim; 25.04.38; HVA; 961500; 1615; 304/80, M

Knoth, Uwe; 08.04.57; Abt. XI; 941100; 1100; 6461/82,

Knöller, Sergej; 24.10.63; HVA; 961500; 1095; 5000/87, F

Knötel, Ronald; 14.10.63; BV Magdeburg, Abt. XV; 071500; 3080; :

Kobel, Werner; 07.03.38; HVA; 961500; 1600; 4710/80, L

Kobuch, Norbert; 22.12.51; HVA; 961500; 1058; 4980/88, O

Kochanek, Wolfgang; 14.09.41; HVA; 961500; 1055; 389/74, A

Kochsiek, Jürgen; 15.03.41; Karl-Marx-Stadt VIII; 140800; 9050; 178,

Koch, Arno; 18.02.37; KD Görlitz; 120047; 8903; XII/2406/88,

Koch, Bernhard; 12.02.44; HVA; 961500; 1142; 1566/86, M

Koch, Helmut; 20.12.49; Abt. N; 906540; 1153; 5340/84,

Koch, Jutta; 16.06.32; Abt. XI; 941100; 1162; 2390/70,

Koch, Paul; 09.05.44; HVA; 961500; 1910; 4651/85, M

Koch, Wilhelm; 22.08.41; Abt. XI; 941100; 1115; 416/70,

Koderhold, Dieter; 25.06.47; Abt. N; 906540; 1140; 447/74,

Koglin, Mario; 11.08.66; HVA; 961500; 1110; 3900/85, M

Kohoutek, Sepp; 10.03.54; HVA; 961500; 1090; 4998/87, F

Kokscht, Thomas; 10.07.58; HVA; 961500; 1035; 836/77, F

Kolasinski, Helge; 04.04.63; Abt. N; 906540; 1054; 2220/83,

Kolleßer, Klaus; 11.03.51; HVA; 961500; 7072; 612/89, F

Kolleßer, Regina; 11.11.48; HVA; 961500; 7072; 6763/88, F

Kolletzky, Olaf; 08.07.54; Abt. XI; 941100; 9900; 862/83,

Konieczny, Frank; 04.09.44; HVA; 961500; 1600; 1762/89, N

Konnopka, Frank; 11.04.48; Abt. N; 906540; 1280; 5003/80,

Konnopka, Gudrun; 27.12.48; Abt. N; 906540; 1280; 4038/79,

Konschel, Peter; 30.03.49; Abt. N; 906540; 1280; 4054/85,

Kopius, Elke; 24.04.51; Abt. N; 906540; 1140; 1885/81,

Korn, Robert; 11.09.37; HVA; 961500; 1195; 43/63, L

Kosch, Bärbel; 07.08.60; HVA; 961500; 6500; 3153/89, F

Kosch, Gunter; 31.01.53; Abt. XI; 941100; 6500; 2414/88,

Kosin, Heinz; 07.03.26; HVA; 961500; 1020; 2148/72, U

Kowatzkl, Fred; 15.05.55; Abt. N; 906540; 1150; 4712/78,

Köhler, Erwin; 06.10.40; Frankfurt/O. XVIII; 051800; 1200; V/442/88,

Köhler, Klaus; 20.02.52; HVA; 961500; 1020; 2565/88, O

Köhler, Petra; 20.03.51; HVA; 961500; 1017; 318/78, E

Köhler, Wolfgang; 29.06.51; HVA; 961500; 1017; 3254/84, E

König, Hans; 23.05.36; Abt. N; 906540; 1136; 7261/75,

Körner, Manfred; 26.01.43; Dresden VI; 120600; 8019; XII/414/89,

Köster, Sven; 18.04.66; Abt. N; 906500; 1150; 4732/87,

Köster, Ulrich; 20.11.42; Abt. N; 906540; 1292; 1687/76,

Kraatz, Jens-Peter; 27.09.60; Abt. N; 906540; 1090; 7603/81,

Krahl, Frank-Michael; 03.03.50; Abt. N; 906540; 1130; 1614/75,

Krahmüller, Uwe; 14.12.65; HVA; 961500; 6018; 5265/85, Q

Krahn, Charlotte; 22.04.30; HVA; 961500; 1020; 46/72, U

Kramer, Bernd; 20.10.41; Karl-Marx-Stadt, BKG; 142900; 9005; K/6104/88

Krannich, Matthias; 20.03.57; Abt. XI; 941100; 1144; 5798/84,

Kranz, Herbert; 17.12.39; Abt. N; 906540; 1092; 9805/61,

Kranz, Rosmarie; 21.12.40; Abt. N; 906540; 1092; 4354/77,

Krause, Johannes; 24.10.49; Abt. XI; 941100; 1600; 3702/73,

Krauße, Günter; 25.05.37; HVA; 961500; 8360; 1498/87, F

Kraus, Bert; 03.03.61; HVA; 961500; 1143; 813/83, P

Kraus, Rudolf; 23.07.37; HVA; 961500; 1140; 340/81, F

Kreher, Ralf; 28.02.67; Abt. N; 906540; 9300; 1160/89,

Kreinberger, Rolf; 25.05.29; HVA; 961500; 1121; 2637/77, S

Krenz, Bianca; 23.12.62; HVA; 961500; 1120; 3899/86, U

Kresse, Lutz; 12.10.54; HVA; 961500; 2090; 2354/88, M

Krietsch, Sabine; 10.11.49; Abt. N; 906540; 1280; 1922/76,

Kringler, Paul; 02.07.28; KD Stralsund; 010047; 2300; 1110/73,

Krohn, Heinz Günter; 28.01.56; Abt. XI; 941100; 7033; 493/87,

Krone, Reinhard; 23.07.48; HVA; 961500; 4090; 3823/86, M

Kröpelin, Detlef; 01.11.56; HVA; 961500; 1142; 51/80, F

Krumpfert, Joachim; 15.02.49; Abt. N; 906540; 1034; 1763/76,

Kruse, Gerlinde; 02.10.54; Abt. XI; 941100; 1142; 4701/89,

Kruse, Peter; 07.01.46; Abt. N; 906540; 1142; 1989/76,

Krüger, Andreas; 11.04.61; Abt. N; 906540; 1130; 7148/81,

Krüger, Brigitte; 11.02.37; HVA; 961500; 1130; 3419/84/1, O

Krüger, Hans; 15.06.37; HVA; 961500; 1130; 3419/84, O

Krüger, Holger; 26.04.57; Abt. N; 906540; 1280; 3389/76,

Krüger, Horst; 05.10.43; Abt. N; 906540; 1034; 1622/76,

Krüger, Reinhard; 26.04.33; Abt. N; 906540; 1017; 7257/75,

Krüger, Uwe; 22.08.60; Abt. XI; 941100; 7513; 3385/84,

Krzebeck, Siegfried; 05.02.52; Abt. N; 906540; 1035; 1689/76,

Krzyzanowski, Claus; 28.11.53; Abt. N; 906540; 1130; 1926/76,

Kudernatsch, Matthias; 18.03.65; Abt. N; 906540; 1150; 5032/89,

Kulitzscher, Manfred; 30.05.32; Rostock XVIII; 011800; 2555; 1530/70,

Kunisch, Frank; 20.02.59; Abt. N; 906540; 1150; 4107/79,

Kunze, Alfred; 30.03.32; KD Eberswalde; 050044; 1298; V/429/88,

Kunze, Heinz; 08.05.37; Dresden XVIII; 121800; 8101; XII/1345/87,

Kunze, Wilfried; 01.04.45; BV Berlin XVIII; 151800; 1145; 2809/88,

Kunzmann, Frank; 08.06.53; HVA; 961500; 9050; 650/75/64,

Kupferschmidt, Erich; 23.07.52; Abt. N; 906540; 1140; 2808/79,

Kupferschmidt, Gudrun; 03.05.52; Abt. XI; 941100; 1140; :

Kupsch, Michael; 28.04.58; HVA; 961500; 1090; 2686/79, F

Kurjuweit, Karlheinz; 27.03.50; KD Angermünde; 050041; 1330; V/439/88,

Küchenmeister, Hartmut; 31.03.54; HVA; 961500; 1144; 5042/86, N

Kücken, Werner; 31.08.28; BV Berlin XVIII; 151800; 1421; 1143/70,

Kynast, Klaus; 29.04.55; HVA; 961500; 1150; 1043/84, A

Ladebeck, Bernd; 22.05.56; Abt. N; 906540; 1140; 4952/77,

Lagemann, Jürgen; 22.08.48; Abt. XI; 941100; 1140; 7/76,

Lamberz, Ulrich; 02.07.52; HVA; 961500; 1092; 234/73, F

Lamm, Hans-Joachim; 03.01.42; Dresden VI; 120600; 8020; XII/2655/87,

Langer, Achim; 09.03.56; Abt. N; 906540; 1130; 1864/78,

Langer, Karl; 06.10.34; Abt. N; 906540; 1297; 1796/80,

Lange, Frank; 31.12.50; Abt. XI; 941100; 1143; 2745/79,

Lange, Gerd; 15.12.60; HVA; 961500; 4300; 650/75/19,

Lange, Harald; 03.01.34; HVA; 961500; 1147; 2367/73, U

Lange, Karl-Heinz; 31.12.52; HVA; 961500; 1058; 107/75, F

Lange, Kathlen; 23.05.62; HVA; 961500; 4300; 1763/88, E

Lange, Matthias; 07.10.56; Abt. N; 906540; 1141; 3503/87,

Lange, Ralf; 15.08.60; HVA; 961500; 1100; 1433/85, J

Lange, Reiner; 12.06.36; HVA; 961500; 1017; 1046/67, M

Lauenroth, Hans-Peter; 08.08.61; HVA; 961500; 1136; 1078/81, F

Laue, Lutz; 25.02.53; Abt. N; 906540; 1143; 2528/82,

Laupert, Andrea; 16.09.61; HVA; 961500; 1140; 2816/80, O

Lätzer, Eberhard; 03.12.48; Abt. XI; 941100; 1140; 3700/73,

Lechelt, Arno; 24.06.44; Abt. XI; 941100; 1140; 8511/81,

Lehmann, Frank; 11.07.66; HVA; 961500; 7580; 3170/89, Q

Lehmann, Holger; 14.10.62; Abt. N; 906540; 1144; 6082/82,

Lehmann, Rainer; 08.03.49; HVA; 961500; 1150; 2987/77, J

Leibscher, Axel; 26.03.54; HVA; 961500; 7301; 650/75/65/,

Leinweber, Manfred; 04.03.42; HVA; 961500; 1136; 166/77, M

Leirich, Bernd; 02.06.55; Abt. XI; 941100; 2500; 2796/87,

Leistner, Dieter; 23.05.42; HVA; 961500; 1250; 3478/84, J

Lemke, Frank; 09.11.60; Abt. N; 906540; 1071; 3021/84,

Lemke, Sabine; 15.09.65; Abt. N; 906540; 1071; 969/86,

Lenhard, Peter; 27.09.51; Abt. N; 906540; 1140; 1906/71,

Leonhardt, Heiko; 12.01.66; Abt. N; 906540; 1130; 5391/86,

Lerche, Ruth; 12.03.33; HVA; 961500; 1092; 3899/63, U

Leuschner, Harald; 01.10.39; HVA; 961500; 1020; 3713/87, F

Leymann, Jan; 30.03.61; HVA; 961500; 1092; 3020/76/9, M

Liebholz, Gisela; 09.01.30; HVA; 961500; 1055; 225/78, U

Liedke, Peter; 04.12.50; HVA; 961500; 1140; 1476/87, F

Lieniger, Bruno; 01.11.31; Abt. XI; 941100; 1140; 4167/83,

Ließneck, Walter; 12.10.37; HVA; 961500; 1115; 1990/72, M

Lietz, Peter; 13.02.54; Abt. N; 906540; 1280; 1990/76,

Linck, Joachim; 27.02.48; HVA; 961500; 2330; 1528/87, M

Linck, Rita; 27.11.51; Abt. XI; 941100; 2330; 1533/87, M

Lindig, Hans-Dieter; 11.01.30; Rostock VI; 010600; 2540; 1397/86,

Lindner, Dietmar; 09.06.51; Abt. N; 906540; 1140; 1988/76,

Lindner, Steffen; 18.04.68; HVA; 961500; 1035; 3948/86, M

Linke, Gerald; 29.06.39; HVA; 961500; 6504; 3871/87, F

Linke, Marga; 01.09.39; HVA; 961500; 6504; 3871/87/1, F

Linke, Reinhard; 18.07.30; HVA; 961500; 1199; 153/72, J

Lippert, Bodo; 04.01.62; Abt. N; 906540; 1071; 7402/81,

Lißke, Birgit; 13.03.55; Karl-Marx-Stadt VIII; 140800; 9050; 177,

Lißke, Gerhard; 17.01.51; Karl-Marx-Stadt VIII; 140800; 9050; 176,

Lobedan, Gerd; 21.05.54; HVA; 961500; 1143; 3961/83, M

Lode, Harald; 06.10.53; HVA; 961500; 8036; 2429/88, M

Lohse, Gerd; 24.07.46; Abt. N; 906540; 1144; 2007/67,

Loos, Siegfried; 30.06.40; HVA; 961500; 9061; 1750/72, M

Lorenz, Jörg; 21.05.62; HVA; 961500; 1017; 5026/84, F

Lorenz, Werner; 01.01.34; HVA; 961500; 1595; 4626/79, F

Lorenz, Wolfgang; 03.05.54; HVA; 961500; 1143; 95/76, F

Loudovici, Armin; 12.10.39; HVA; 961500; 1190; 4331/86, F

Löbnitz, Wolfram; 26.08.57; HVA; 961500; 1195; 1371/77, F

Löwa, Werner; 30.05.54; HVA; 961500; 1093; 425/79, F

Lubs, Bodo; 14.03.53; Abt. XI; 941100; 2103; 2026/86,

Lucas, Karl-Heinz; 27.02.57; Abt. N; 906540; 1090; 3705/77,

Ludwig, Horst; 27.08.31; HVA; 961500; 1017; 2588/77, P

Ludwig, Lutz; 15.10.53; HVA; 961500; 1143; 2113/89, E

Lux, Klaus; 19.08.43; KD Wolgast; 010049; 2220; 5577/81,

Lübke, Brigitte; 22.04.41; Rostock XVIII; 011800; 2500; 1119/79,

Lübke, Klaus; 27.03.52; HVA; 961500; 1220; 650/75/22,

Lücke, Karl-Ernst; 17.10.37; Abt. XI; 941100; 1035; 769/86,

Lück, Michael; 16.07.60; Abt. XI; 941100; 7260; 3814/85,

Lüdecke, Olaf; 15.06.48; Abt. XI; 941100; 1092; 2747/79,

Lüneburg, Karsten; 31.07.60; Abt. N; 906540; 1142; 3079/83,

Maaske, Gudrun; 11.11.42; HVA; 961500; 1162; 1351/89, N

Maaske, Klaus; 26.07.39; HVA; 961500; 1162; 3997/85, N

Maaß, Uwe; 20.07.61; HVA; 961500; 1100; 1680/88, F

Maget, Gerhard; 18.12.51; HVA; 961500; 1142; 2576/77, F

Maigatter, Tino; 21.02.62; HVA; 961500; 1054; 2766/84, F

Malchow, Dieter; 19.07.54; HVA; 961500; 1110; 2730/89, F

Manikowski, Jürgen; 30.07.54; Abt. XI; 941100; 2540; 1607/88,

Maretzki, Peter; 27.03.57; HVA; 961500; 1093; 235/79, M

Marks, Stefan; 20.09.52; HVA; 961500; 1250; 2501/77, F

Marnitz, Andreas; 01.10.56; HVA; 961500; 1150; 3498/86, F

Marr, Donald; 10.04.37; Abt. XI; 941100; 1250; 8/74,

Masula, Jens; 23.08.64; HVA; 961500; 1152; 5863/84, F

Matros, Jürgen; 04.06.53; HVA; 961500; 1160; 4049/88, O

Mattner, Susanne; 02.12.61; Abt. N; 906540; 1140; 3966/82,

Matusch, Klaus-Dieter; 20.09.56; Abt. N; 906540; 1090; 3685/82,

Maudrich, Peter; 10.02.58; Abt. XI; 941100; 6502; 4705/85,

Maune, Monika; 16.06.59; Dresden VI; 120600; 8023; XII/1334/89,

May, Jürgen; 19.04.57; Abt. N; 906540; 1156; 1508/80,

Märkel, Günter; 01.06.41; Abt. N; 906540; 1130; 3325/76,

Märkel, Sigrid; 02.06.41; Abt. N; 906540; 1130; 5272/76,

Mehlhorn, Lutz-Rainer; 15.11.40; HVA; 961500; 1020; 1029/67, J

Meichsner, Matthias; 03.09.58; HVA; 961500; 1090; 4416/80, F

Meier, Bernd; 08.08.54; Dresden XIX; 121900; 8020; XII/2749/87,

Meier, Detlef; 23.09.51; Abt. N; 906540; 1150; 448/74,

Meilick, Bernd; 11.06.47; HVA; 961500; 1092; 419/81, M

Mekelburg, Michaela; 21.03.61; HVA; 961500; 1140; 1346/85/1, F

Menzel, Harri; 27.01.35; Rostock VII; 010700; 2520; 5951/84,

Menz, Harry; 27.05.38; HVA; 961500; 1136; 12487/60, A

Merkel, Thomas; 19.01.59; HVA; 961500; 1055; 424/82, M

Messerle, Peter; 05.06.53; HVA; 961500; 1195; 2784/73, F

Metelmann, Bernd; 16.05.56; Abt. N; 906540; 1130; 3390/76,

Meyer, Detlef; 09.08.52; KD Rostock; 010040; 2540; 379/88,

Meyer, Horst; 23.08.33; HVA; 961500; 1100; 1348/85, F

Meyer, Jürgen; 04.01.42; Abt. N; 906540; 1140; 2587/65,

Michaelis, Holger; 20.10.58; HVA; 961500; 1152; 2611/84, F

Michel, Günther; 07.06.51; Abt. N; 906540; 1093; 2407/77,

Mieley, Siegfried; 30.07.36; Frankfurt/O. VII; 050700; 1200; V/431/88,

Mielke, Klaus; 11.07.39; Abt. XI; 941100; 1055; 2899/68,

Miersch, Harald; 26.11.51; HVA; 961500; 1142; 174/79, M

Mihm, Guido; 11.07.70; HVA; 961500; 1035; 4666/89,

Milde, Jörg; 16.11.54; BV Berlin XVIII; 151800; 1136; 4199/80,

Mirtschink, Jürgen; 09.01.48; HVA; 961500; 1034; 1902/72, F

Mischner, Jörg; 24.11.64; HVA; 961500; 1150; 1716/89, I

Mittelberger, Andreas; 15.02.65; Abt. N; 906540; 1020; 5221/84,

Mitzscherling, Peter; 27.02.36; Abt. XI; 941100; 1136; 410/81,

Monatsch, Jörg; 17.12.67; Schwerin II; 020200; 2755; :

Montwill, Frank; 25.04.54; HVA; 961500; 1144; 5630/86, A

Möckel, Joachim; 12.02.45; HVA; 961500; 9050; 3757/87, F

Mrosk, Dieter; 01.11.43; Abt. XI; 941100; 1140; 211/74,

Muth, Rolf; 31.01.29; HVA; 961500; 1017; 269/68, P

Mutscher, Monika; 01.12.53; Abt. N; 906540; 1130; 3684/82,

Mühlbauer, Dietmar; 02.06.47; Abt. N; 906540; 1092; 374/75,

Mühle, Dieter; 07.03.40; KD Dresden/Stadt; 120040; 8010; XII/2671/87,

Müller, Bärbel; 12.03.41; HVA; 961500; 1170; 1675/84/1, C

Müller, Barbara; 22.09.52; Abt. XI; 941100; 2356; 1608/88/1,

Müller, Detlef; 04.02.58; HVA; 961500; 1020; 650/75/43,

Müller, Ernst-Peter; 24.07.40; HVA; 961500; 1170; 1675/84, C

Müller, Erwin; 19.07.44; Abt. N; 906540; 2081; 2626/65,

Müller, Hannelore; 22.06.46; Abt. N; 906540; 2081; 3339/78,

Müller, Heinz-Jürgen; 24.09.48; HVA; 961500; 2520; 499/87, F

Müller, Helga; 15.11.37; HVA; 961500; 1144; 5009/87, D

Müller, Helmut; 07.01.40; BV Berlin XVIII; 151800; 1080; 608/83,

Müller, Irina; 19.09.62; HVA; 961500; 1020; 650/75/43/1,

Müller, Johannes; 09.08.46; Abt. N; 906540; 1140; 2006/67,

Müller, Jürgen; 07.08.59; HVA; 961500; 7930; 650/75/23,

Müller, Jürgen; 25.07.53; Abt. N; 906540; 1090; 3490/83,

Müller, Matthias; 03.06.53; HVA; 961500; 7840; 4729/89, M

Müller, Peter; 06.06.37; Dresden XVIII; 121800; 8023; XII/1348/87,

Müller, Uwe; 02.12.63; HVA; 961500; 1136; 3791/85, F

Müller, Uwe; 07.10.54; Abt. XI; 941100; 2356; 1608/88,

Münchow, Frank; 19.02.61; Abt. XI; 941100; 2830;

Münzel, Heinz; 20.07.47; HVA; 961500; 1020; 167/78, K

Mütschard, Peter; 28.01.52; HVA; 961500; 7060; 650/75/35,

Nareike, Kurt; 28.09.37; Rostock VI; 010600; 2520; 5283/78,

Nathe, Rolf; 27.09.30; HVA; 961500; 1170; 8/75, J

Naue, Rainer; 14.03.56; Abt. N; 906540; 1130; 3077/83,

Naumann, Gerhard; 25.02.49; Cottbus XIX; 061900; 7500; K3504/89,

Naumann, Uwe; 15.07.56; HVA; 961500; 8321; 650/75/36,

Näther, Frank; 08.09.50; HVA; 961500; 1140; 2257/70, F

Neff, Gertrud; 25.04.31; Abt. XI; 941100; 1156; 8510/81,

Nehls, Jörg; 08.07.58; HVA; 961500; 1143; 2592/80, F

Nennhaus, Detlef; 30.06.47; Abt. N; 906540; 1140; 7264/75,

Nestler, Olaf; 26.05.63; Abt. N; 906540; 1040; 2080/82,

Neumann, Klaus-Dieter; 24.07.47; Abt. XI; 941100; 1400; 3386/71,

Nicicky, Stephan; 23.04.55; Abt. N; 906540; 1092; 1999/77,

Nier, Herbert; 28.08.54; HVA; 961500; 1100; 2477/75, F

Noculak, Johannes; 27.05.41; HVA; 961500; 1162; 113/74, L

Noetzel, Peter; 27.02.40; Abt. N; 906540; 1136; 1608/76,

Noffke, Bernd; 11.10.59; Abt. N; 906540; 1197; 5016/85,

Nöbel, Manfred; 29.11.32; BV Berlin XVIII; 151800; 1020; 1341/83,

Nölte, Joachim; 11.11.48; HVA; 961500; 1017; 2553/80, P

Nücklich, Horst; 03.06.35; Dresden, BKG; 122900; 8010; XII/2753/87,

Oelschlaeger, Wolfgang; 06.03.39; Abt. XI; 941100; 1162; 9802/61,

Oertel, Hans-Joachim; 07.12.54; HVA; 961500; 1120; 3561/88, E

Oertel, Ulrich; 12.01.51; HVA; 961500; 1156; 19/76, F

Ola, Heinz; 25.06.34; Abt. N; 906540; 1092; 3705/73,

Ondrej, Detlev; 31.01.52; Abt. XI; 941100; 1136; 3763/88,

Ondrej, Ilona ; 24.07.54; HVA; 961500; 1136; 3763/88/1, F

Ondrusch, Aribert; 11.06.52; HVA; 961500; 7063; 6372/81, U

Ostoike, Harry; 14.05.57; Abt. N; 906540; 1140; 6979/80,

Otto, Hans; 03.06.50; HVA; 961500; 1144; 4692/89, L

Paasch, Uwe; 26.02.58; Abt. XI; 941100; 7280; 2794/87,

Pach, Detlef; 08.03.44; Dresden VII; 120700; 8101; XII/1342/87,

Pahlke, Lothar; 30.07.42; HVA; 961500; 6850; 650/75/18,

Pahlke, Gudrun; 15.08.49; HVA; 961500; 6850; 650/75/18/1,

Pangsy, Reiner; 12.11.40; Abt. N; 906540; 1280; 2437/60,

Parke, Kerstin; 26.01.62; Abt. XI; 941100; 3018; 1894/87/1,

Paulick, Gunter; 30.06.57; HVA; 961500; 7513; 650/75/44,

Paul, Gerhard; 11.08.53; HVA; 961500; 1100; 2639/79, J

Paul, Werner; 28.04.52; Abt. N; 906540; 1150; 3893/77,

Pawlak, Norbert; 01.10.47; BV Berlin XX; 152000; 1140; 3005/84,

Päsler, Knut; 15.07.65; HVA; 961500; 2000; 5196/84, F

Pecher, Rudolf; 27.09.55; Abt. N; 906540; 1020; 7272/75,

Perschon, Andreas; 01.11.58; HVA; 961500; 1055; 1233/80, F

Petermann, Walter; 28.01.50; HVA; 961500; 1130; 4216/84, F

Peters, Joachim; 15.02.55; Abt. XI; 941100; 1580; 2797/87,

Petzold, Frank; 24.04.60; Abt. XI; 941100; 7840; 1711/89,

Pfarr, Wilfried; 04.09.38; HVA; 961500; 1080; 180/73, M

Philipp, Siegfried; 19.10.49; Abt. N; 906540; 1017; 3078/83,

Pieritz, Reiner; 10.06.49; Abt. XI; 941100; 1600; 3701/73,

Pierschel, Bernd; 25.02.40; HVA; 961500; 1280; 128/68, F

Pietschmann, Hans; 26.05.40; Dresden XVIII; 121800; 8010; XII/2665/87,

Piletzki, Doris; 20.04.54; Abt. N; 906540; 1120; 1603/76,

Pingel, Jürgen; 14.04.34; HVA; 961500; 1020; 250/81, M

Plogas, Lutz-Ulrich; 14.04.50; HVA; 961500; 1092; 3974/87, J